#DeepWeb

Explore tagged Tumblr posts

Text

#hikipost ✧#schizoposting#webcore#dark web#deep web#silk road#horrorcore#incelcore#darkweb#deepweb#schizopost#hikikomori#chronically online#menhera#drug addikt#drvgs#drugz#hikkicore#hikicore#hikineet#hikkineet#gorewhore#mentally fucked#horror aesthetic#old internet#early internet#early 2000s internet

20 notes

·

View notes

Text

"NOTHING IS REAL. BUT SOMETHING IS WATCHING 👁🗨"

You felt it too, didn’t you? The static in the air… the memories that don’t feel like yours. Maybe you’ve already glitched. Or maybe you were never supposed to see this image at all. Whatever this is — it’s spreading. Fast.

Follow the static before it’s too late: 👉 https://urlhub.pro/7a558f

#nothingisreal#glitchcore#aesthetic#surrealart#weirdcore#liminalspace#datamosh#vaporwave#deepweb#altinternet#corruptedfiles#youwerentmeanttoseethis#trippyart#digitalsurrealism#tumbleraesthetic#ARG#glitchaesthetic

4 notes

·

View notes

Text

What Is the Dark Web? How It Works & Why It's So Dangerous

Introduction

Explore the mysterious realm of the Dark Web, a hidden part of the internet notorious for its clandestine activities and anonymity.

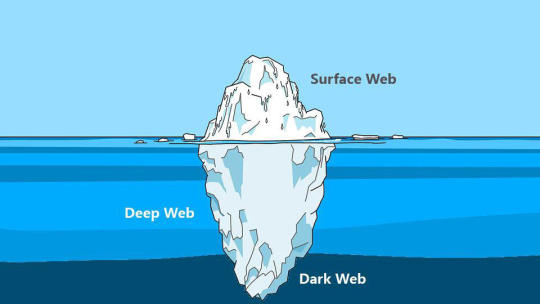

1. What is the Dark Web?

Define the Dark Web and distinguish it from the Surface Web and Deep Web. Explain its structure, accessibility, and how it operates differently from conventional internet platforms.

- Definition and Structure

The Surface Web: Accessible via standard search engines like Google.

The Deep Web: Not indexed by search engines but includes private databases, academic journals, and more.

The Dark Web: Part of the Deep Web but requires specific software (e.g., Tor) to access. It consists of hidden websites that operate anonymously.

- Accessibility and Operation

Accessing the Dark Web: Requires specialized software (e.g., Tor Browser) that anonymizes the user's location and usage.

Operation: Websites end with ".onion" and are not indexed by standard search engines.

📱INSTALL NOW SURE VPN📱

50% OFF ON FIRST ORDER

2. How Does the Dark Web Work?

Detail the technologies like Tor and I2P that enable anonymity and encryption on the Dark Web. Describe the role of cryptocurrency in transactions and the infrastructure that supports illicit activities.

- Technologies

Tor (The Onion Router): Routes traffic through multiple servers to obscure user identity.

I2P (Invisible Internet Project): Provides anonymous network within the internet.

- Cryptocurrency

Role: Cryptocurrencies (e.g., Bitcoin, Monero) enable anonymous transactions.

Infrastructure: Supports various illicit activities due to the anonymity provided by these technologies.

3. The Dual Nature: Legal and Illegal Content

Discuss the range of content found on the Dark Web, from legitimate uses such as privacy-conscious communication to illegal activities like drug trafficking, cybercrime, and illicit marketplaces.

- Legal Content

Privacy-focused communication platforms.

Whistleblowing sites (e.g., WikiLeaks).

- Illegal Content

Drug trafficking: Marketplaces like Silk Road.

Cybercrime: Hacking services, stolen data, etc.

Illicit Marketplaces: Guns, counterfeit currency, etc.

4. Dangers Lurking in the Shadows

Highlight the inherent dangers of the Dark Web, including cyber threats, identity theft, scams, and exposure to explicit content. Provide real-life examples and case studies to illustrate the risks involved.

- Cyber Threats

Malware: High risk of downloading malicious software.

Phishing Scams: Commonplace due to the anonymous nature.

- Identity Theft and Explicit Content

Identity Theft: Personal data sold on the Dark Web.

Explicit Content: Exposure to disturbing and illegal material.

- Real-Life Examples

Case Study: The takedown of the Silk Road marketplace by the FBI.

5. Law Enforcement Challenges

📱INSTALL NOW SURE VPN📱

Explain the difficulties law enforcement faces in monitoring and combating criminal activities on the Dark Web. Discuss recent crackdowns and the evolving strategies to tackle cybercrime.

- Challenges

Anonymity: Difficult to trace users and activities.

Jurisdictional Issues: Crimes often cross international borders.

- Recent Crackdowns

Operation Onymous: Joint effort to shut down multiple darknet marketplaces.

- Evolving Strategies

Advanced monitoring technologies.

International cooperation among law enforcement agencies.

6. Ethics and Privacy Concerns

Delve into the ethical implications of anonymity on the Dark Web. Debate the balance between privacy rights and the need for security and accountability online.

- Ethical Implications

Anonymity vs. Accountability: Debate on the necessity of anonymity for privacy and the risks it poses.

Privacy Rights: Importance of protecting whistleblowers and dissidents.

- Need for Security

Balancing privacy with the need to combat illegal activities.

7. Insights from Experts

Include interviews or quotes from cybersecurity experts, law enforcement officials, and researchers specializing in darknet studies to provide insights into the complexities of the Dark Web.

- Expert Opinions

Cybersecurity Experts: Perspectives on the technological challenges.

Law Enforcement: Insights on combating Dark Web crimes.

Researchers: Analysis of trends and future implications.

Conclusion

Summarize the complexities and dangers of the Dark Web, emphasizing the need for awareness, vigilance, and ethical considerations in navigating the digital landscape.

📱INSTALL NOW SURE VPN📱

#DarkWeb#Tor#Cybersecurity#Cryptocurrency#InternetPrivacy#Cybercrime#DeepWeb#Anonymity#OnlineSafety#EthicalHacking#LawEnforcement#DigitalSecurity

1 note

·

View note

Text

Surf the Web Anonymously! What is Tor? A Deep Dive into The Onion Router

0 notes

Text

L'importanza della Cyber Threat Intelligence

Tempo di lettura stimato: 5 minuti In un altro articolo abbiamo già parlato della Cyber Threat Intelligence spiegando cos’è, come funziona e le sue varie tipologie. Oggi, invece, ci focalizzeremo più sull’importanza della Cyber Threat Intelligence, approfondendo come può essere utile alle aziende per fornire risposte in ambito di sicurezza, contenendo i rischi e fornendo informazioni che supportino la risposta agli incidenti.

L'importanza della Cyber Threat Intelligence

In un mondo in cui le tecnologie e le minacce informatiche sono sempre in continua evoluzione, un’azienda non può permettersi di trascurare l’importanza della Cyber Threat Intelligence. Ogni giorno sul web avvengono innumerevoli attacchi informatici e furti di dati a danno di aziende e privati. Queste grandi quantità di informazioni, vengono poi catalogate e vendute illegalmente sul Dark Web. Gli hacker sono soliti vendere informazioni in questa parte del web perché garantisce loro l’anonimato. Infatti, a differenza del web tradizionale, per poter accedere a questi luoghi virtuali, bisogna utilizzare un browser che mascheri il proprio indirizzo IP. Questo complica le attività di tracciamento dei criminali da parte delle autorità e rende il dark web un posto completamente anonimo. Uno degli obbiettivi che si pone la CTI è quello di monitorare le informazioni presenti in questa grande parte del web a scopo analitico. Il fine è quello di prevenire e arginare i danni che questi dati potrebbero provocare.

Monitorare il Dark Web e il Deep Web

Spesso, quando parliamo di Deep Web e di Dark Web, pensiamo che siano presenti solo ed esclusivamente attività illegali, ma non è corretto. Ci sono anche forum, blog e siti web che hanno il fine di divulgare informazioni difficilmente reperibili sul web tradizionale. Purtroppo però, è anche vero che i criminali sfruttano questa sezione della rete per vendere ogni genere di informazione. Queste comprendono numeri di telefono, indirizzi email, dati bancari, documenti, passaporti, credenziali d’accesso amministrative di siti web. C’è praticamente di tutto. Questo genere di informazioni, nelle mani di un malintenzionato (o di un competitor), potrebbe compromettere l’integrità di un’intera azienda, dei suoi dipendenti e dei suoi clienti. Le conseguenze provocate da una violazione di dati, potrebbero inoltre manifestarsi anche sotto forma di danni alla reputazione dell'azienda. Quando un cliente fornisce ad un’azienda i suoi dati personali si aspetta che vengano trattati con il massimo rispetto. I clienti potrebbero sentirsi "traditi" dall’azienda che avrebbe dovuto garantire loro la sicurezza delle proprie informazioni personali. Un esempio clamoroso è stato il furto di dati avvenuto nel 2019 ai danni di Facebook Inc. (Fonte) Ben 533 milioni di dati personali appartenenti agli utilizzatori della piattaforma sono stati sottratti, suddivisi per 106 paesi e diffusi gratuitamente sul web portando nuovamente la società al centro di polemiche.

Le aziende che cercano di proteggere i dati dei propri clienti, fornitori e dipendenti investono in strumenti di analisi e monitoraggio. Affidandosi a dei professionisti, è possibile ricevere tempestivamente un avviso ogni qualvolta che un’informazione sensibile viene pubblicata su un forum o su un sito web presente nel Dark Web. Per questo l’importanza della Cyber Threat Intelligence gioca un ruolo chiave nel ramo della sicurezza informatica aziendale. Monitorare il Dark Web dunque, significa avere la possibilità di poter rilevare tempestivamente eventuali informazioni sensibili prima che esse possano causare problemi alle aziende.

Strumenti per monitorare il Dark Web

Essendo una porzione di internet difficilmente accessibile e non indicizzata dai motori di ricerca, analizzare e monitorare le risorse presenti sul Deep Web diventa più complicato. Per questo motivo ci vengono in aiuto diversi strumenti progettati con lo scopo di semplificare il processo di indagine e analisi. Un software che potrebbe essere d’aiuto durante un’attività d’investigazione è Onionscan, un programma Open Source completamente gratuito. Il progetto Onionscan e la CTI Il progetto Onionscan si pone due obiettivi: - Aiutare gli operatori a trovare e risolvere problemi di sicurezza operativa - Aiutare i ricercatori a monitorare e tracciare i siti presenti nel Deep Web Il software è scaricabile sulla pagina Github dedicata, contenente anche una guida per l’installazione e una lista delle dipendenze necessarie per eseguire il software. Una volta installato, per poterlo utilizzare basta semplicemente digitare nella riga di comando: onionscan nomesitowebdascansionare.onion Certamente, il solo accesso a uno strumento come questo non basta a fornire una copertura efficace. Infatti, l'importanza della Cyber Threat Intelligence risiede in gran parte nel saper effettuare le ricerche e interpretare i dati.

Conclusioni

Abbiamo visto cos’è e come funziona un’attività di monitoring del Dark Web e soprattutto abbiamo iniziato a comprendere l’importanza della Cyber Threat Intelligence. Investire in queste soluzioni garantisce un’ulteriore sicurezza all’azienda. Mettere al sicuro i dati dei propri clienti e dei propri dipendenti non può essere un optional, ogni azienda dovrebbe essere sensibile a queste tematiche ed investire le proprie risorse per prevenire spiacevoli situazioni. SOD offre un servizio apposito che si prefigge proprio di fornire informazioni di CTI preziose per la difesa proattiva e la risoluzione di criticità prima che diventino dei veri problemi. Se hai bisogno di ulteriori chiarimenti non esitare a contattarci, siamo pronti a rispondere ad ogni tua domanda. - La differenza tra il dark web e il deep web e l'importanza di monitorarli per la sicurezza aziendale - I dati esfiltrati durante un attacco ransomware a doppia estorsione non sono pubblici. Sfatiamo un mito Read the full article

0 notes

Photo

Private Investigators and the Deep Web: Unraveling the Unseen The deep web(hidden web), a vast expanse hidden from traditional search engines, holds a trove of information beyond the familiar surface web. Private investigators, entrusted with the task of uncovering facts and evidence, leverage various tools within the hidden web to navigate its complexities. Understanding the Deep Web The deep web encompasses all online content not indexed by standard search engines. While less than 1% of the internet's ...[...] #ReadFullArticle https://investigationhotline.org/digging-deeper-private-investigators-approach-to-the-deep-web-for-legal-evidence/?feed_id=70&_unique_id=659cc14ee4816 We appreciate your comments, shares, and questions. If you need any assistance, please don’t hesitate to call us at (416)205-9114. Investigation Hotline. Experts-Always On Call – Private Investigator Toronto https://investigationhotline.org/

#Cybercrime#DeepWeb#DeepWebTools#DigitalPrivacy#EvidenceGathering#LegalInvestigation#OnlineIntelligence#OnlineSecurity#PrivateInvestigatorToronto#privateinvestigators#TechEvolution#investigationhotline#privateinvestigator

1 note

·

View note

Link

O termo Dark web ou Internet obscura refere-se a servidores de rede disponíveis na internet, acessíveis somente através de ferramentas especializadas que dão um elevado nível de anonimato tanto a quem publica os conteúdos como a quem os consulta. A Dark web forma uma parte pequena da Deep web, a parte da rede que não está indexada pelas ferramentas de busca, apesar de algumas vezes o termo Deep web ser usado de maneira equívocada para se referir especificamente à dark web. Neste episódio com Daniel Cantuaria e Luciano Takeda, profissionais experientes e qualificadíssimos em segurança da informação, vamos aprofundar, através de um bate papo, os mistérios da Dark web e como pessoas e organizações devem aprender a lidar com os crimes cibernéticos, cada vez mais presentes na vida real de todos.

#conscientização#crimes#crimescibernéticos#crimesvirtuais#cybercrime#dados#dadospessoais#darkweb#deepweb#golpes#golpesvirtuais#lgpd#proteção#ramsomware#segurançadainformação#violência#virus

0 notes

Text

We Got More Tools For #Price

See REDFISH IA VEN ( https://goo.gl/maps/LVKkEYNN2LTe9C34A ) in Google Maps.

Be the First To Know About The New #software

#software#hardware#technology#money#earning#ipmc#love#giveaways#computing#computers#informationtechnology#learning#AI#redfishiaven#servers#deepweb#darkweb#bitcoin#rianews#tutorial

1 note

·

View note

Text

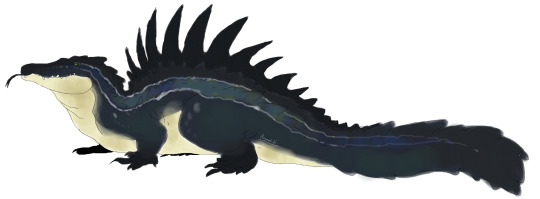

kaiju i envisioned like 2 years ago . his name is krokòdeilos

#kaiju#oc#krokòdeilos#hes like a crocodile but if he was radioactive#btw his colors were inspired by monitor lizards too#his blue streak glows a little too when he does the funny atomic breath#his good ability isnt the breath tho hes good at running instead#and he spends all of his life in the deep ocean in the deepweb

44 notes

·

View notes

Text

Big fan of Ukrainian being the second option.

3 notes

·

View notes

Text

one of my first thoughts upon waking was "that really is fucked up that boeing killed a man"

#are the cops gonna help cover it up? im sure theyre gonna pay them off. corruption runs deep#why does a corporation get to hire a deepweb hitman and no one else can or will?

5 notes

·

View notes

Text

i shall join the bandwagon as well

which canon characters do you guys see me playing

5 notes

·

View notes

Text

so real franziska

pov you have to be at a crimescene at 2am for an investigation

3K notes

·

View notes