#proxychains

Explore tagged Tumblr posts

Text

youtube

Proxychains Complete Guide: How to Set Up and Use Proxychains in Kali Linux

Proxychains is an essential tool for anyone looking to enhance their anonymity and privacy when using Kali Linux. This comprehensive tutorial will walk you through every step of setting up Proxychains in Kali Linux, explaining its core features and how it helps route your internet traffic through multiple proxies. Whether you're a beginner or an experienced user, this guide covers everything from installing Proxychains to configuring it for optimal use, ensuring that your online activities remain private and secure.

1 note

·

View note

Text

bhop_angst

created by Proxychains

36 notes

·

View notes

Link

mailcat: Encontrar Direcciones de Email Existentes por Usuario/Apodo | #CorreoElectrónico #Emails #Mailcat #OSINT #Web

0 notes

Video

youtube

SpeedRun LazyOwn on SQLPAD, Hashcat, Chisel, proxychains, froxlor

1 note

·

View note

Text

how to bypass a firewall without a vpn

🔒🌍✨ Ganhe 3 Meses de VPN GRÁTIS - Acesso à Internet Seguro e Privado em Todo o Mundo! Clique Aqui ✨🌍🔒

how to bypass a firewall without a vpn

Como contornar firewall sem VPN

Geralmente, as empresas implementam firewalls em suas redes para garantir a segurança dos dados e evitar acessos não autorizados. No entanto, há momentos em que pode ser necessário contornar o firewall sem utilizar uma VPN. Existem algumas técnicas que podem ser usadas para alcançar esse objetivo.

Uma das maneiras de contornar um firewall sem uma VPN é utilizando o SSH (Secure Shell). O SSH é um protocolo de rede criptografado que permite estabelecer conexões seguras com outros dispositivos na rede. Ao utilizar o SSH, é possível criar um túnel para acessar recursos da rede que estão bloqueados pelo firewall.

Outra forma de contornar um firewall é usando o Proxy. Um servidor proxy atua como intermediário entre o dispositivo do usuário e a internet. Ao configurar um servidor proxy, é possível redirecionar o tráfego da internet através desse servidor, contornando assim as restrições impostas pelo firewall.

Além disso, é possível utilizar técnicas de tunelamento, como o uso de serviços como o SSH Dynamic Port Forwarding ou o uso de ferramentas como o Proxychains, que permitem rotear o tráfego da internet através de diferentes servidores, contornando as restrições do firewall.

É importante ressaltar que contornar um firewall sem autorização pode violar as políticas de segurança da rede e resultar em consequências legais. Portanto, é essencial obter permissão antes de tentar contornar um firewall e sempre agir de acordo com as leis e regulamentos locais.

Estratégias para acessar firewall sem VPN

Quando se trata de acessar um firewall sem utilizar VPN, é essencial adotar certas estratégias para garantir a segurança e a eficácia do processo. Embora a VPN seja frequentemente recomendada para estabelecer uma conexão segura com o firewall, em algumas situações pode ser necessário explorar outras alternativas.

Uma estratégia comum é o uso de túneis SSH (Secure Shell) para acessar o firewall de forma segura. O SSH oferece uma comunicação criptografada entre o usuário e o servidor, tornando as informações transmitidas mais seguras contra possíveis interceptações. Ao configurar um túnel SSH, o tráfego de dados pode ser encaminhado de forma segura através da conexão protegida.

Outra estratégia é a utilização de proxies reversos, que podem ser configurados para atuar como intermediários na comunicação com o firewall. Por meio de um proxy reverso, é possível proteger o firewall de possíveis ataques externos, bem como permitir o acesso remoto de forma segura, sem a necessidade de uma VPN.

Além disso, a implementação de regras de firewall mais restritivas e a adoção de autenticação em dois fatores podem ajudar a aumentar a segurança no acesso ao firewall sem o uso de VPN. Essas medidas adicionais garantem que apenas usuários autorizados tenham permissão para acessar o firewall, reduzindo assim o risco de violações de segurança.

Em suma, ao explorar alternativas para acessar um firewall sem VPN, é fundamental adotar estratégias que priorizem a segurança dos dados e a integridade do sistema, garantindo assim uma conexão confiável e protegida.

Técnicas de burlar firewall sem VPN

As técnicas para burlar firewall sem o uso de VPN podem ser arriscadas e ilegais, por isso é importante compreender os riscos envolvidos nesse tipo de prática. Um firewall é uma medida de segurança vital para proteger redes contra acessos não autorizados, filtrando o tráfego de dados que entra e sai de uma rede.

Uma das maneiras de tentar contornar um firewall sem uma VPN é por meio da utilização de proxies. Um proxy atua como um intermediário entre o dispositivo do usuário e a internet, mascarando o endereço IP real do usuário ao navegar online. No entanto, proxies gratuitos podem ser inseguros e muitas vezes podem comprometer a privacidade dos dados.

Outra técnica utilizada para driblar firewalls é o uso de tunelamento SSH. Por meio de uma conexão SSH (Secure Shell), é possível estabelecer um túnel seguro entre o dispositivo do usuário e um servidor externo, permitindo o acesso a conteúdos bloqueados pela rede local. Essa técnica requer certo conhecimento técnico e configuração adequada para funcionar corretamente.

É fundamental ressaltar que tentar burlar um firewall sem autorização pode resultar em consequências legais graves, como infrações de segurança cibernética e violações de privacidade. Recomenda-se sempre buscar alternativas legais e seguras, como o uso de VPNs confiáveis, para garantir a proteção dos dados e a privacidade online do usuário.

Navegação segura sem VPN em firewalls

A navegação segura na internet é uma preocupação crescente nos dias de hoje, especialmente quando se trata de proteger a privacidade e os dados pessoais. Muitas pessoas recorrem ao uso de VPNs (Virtual Private Networks) para garantir uma conexão segura e anônima ao navegar online. No entanto, é possível alcançar um nível de segurança semelhante sem a necessidade de uma VPN, por meio do uso de firewalls.

Os firewalls atuam como uma barreira de proteção entre a rede privada do usuário e a vastidão da internet. Eles monitoram e controlam o tráfego de dados, bloqueando atividades suspeitas ou maliciosas que possam representar uma ameaça à segurança online. Com as configurações adequadas, um firewall pode ser uma ferramenta eficaz para impedir que hackers acessem informações confidenciais ou exploits maliciosos comprometam a segurança do dispositivo.

Ao investir em firewalls de qualidade e manter suas configurações atualizadas, os usuários podem desfrutar de uma navegação mais segura e protegida, sem a necessidade de uma VPN. No entanto, é importante ressaltar que a combinação de firewalls e VPNs pode oferecer uma camada extra de segurança, especialmente ao lidar com informações sensíveis ou ao se conectar a redes públicas.

Em resumo, os firewalls são uma ferramenta fundamental para garantir a segurança cibernética e proteger a privacidade dos usuários durante a navegação na internet. Com a devida atenção e configuração, é possível desfrutar de uma experiência online segura e tranquila, mesmo sem a utilização de uma VPN.

Métodos eficazes para driblar firewall sem VPN

Para quem procura maneiras de contornar firewalls sem precisar utilizar uma VPN, existem métodos eficazes que podem ser explorados. Embora o uso de uma VPN seja uma das formas mais seguras e comuns de contornar restrições de firewall, nem sempre é a opção mais conveniente ou acessível. Aqui estão algumas alternativas eficazes:

Proxy Web: Uma opção simples e fácil de usar é o proxy web. Existem diversos sites que oferecem serviços de proxy web gratuitos, que permitem acessar sites bloqueados através de um navegador. No entanto, é importante ter em mente que alguns proxies podem não garantir total privacidade e segurança dos dados.

Navegadores com Modo Privado ou Anônimo: Alguns navegadores, como o Google Chrome e o Mozilla Firefox, possuem modos de navegação privada ou anônima. Esses modos podem ajudar a contornar firewalls e acessar conteúdos bloqueados temporariamente.

Redes Proxy: Utilizar uma rede proxy pode ser uma alternativa eficaz, pois redireciona o tráfego da internet através de um servidor intermediário, mascarando o endereço IP real do usuário. Existem diferentes tipos de proxies, como HTTP, SOCKS e transparentes, cada um com suas próprias características.

Utilização de DNS Público: Alterar as configurações de DNS do computador ou dispositivo móvel para um servidor DNS público pode ajudar a driblar restrições de firewall. Alguns provedores de DNS públicos conhecidos incluem o Google Public DNS e o OpenDNS.

É importante ressaltar que o uso desses métodos para contornar firewalls pode violar as políticas de segurança da rede e os termos de serviço de determinados sites. Portanto, é essencial agir com responsabilidade e estar ciente dos riscos envolvidos. Além disso, sempre priorize a segurança e a proteção dos seus dados ao explorar essas alternativas.

0 notes

Text

don t use vpn services

🔒🌍✨ Get 3 Months FREE VPN - Secure & Private Internet Access Worldwide! Click Here ✨🌍🔒

don t use vpn services

Risks of VPN Services

Virtual Private Networks (VPNs) are widely used by individuals and businesses to enhance online privacy and security. While VPNs offer numerous advantages such as encrypting internet traffic and masking IP addresses, there are risks associated with using these services that users should be aware of.

One of the key risks of VPN services is the potential for data logging. Some VPN providers may track users' online activities, including websites visited, files downloaded, and online searches. This data can be stored and potentially shared with third parties, compromising user privacy.

Another risk of using VPN services is the presence of malware and viruses. Some free or unreliable VPN services may contain malicious software that can infect users' devices and steal sensitive information. It is crucial to choose a reputable VPN provider with a track record of security to mitigate this risk.

Additionally, VPN connection failures can expose users' real IP addresses and location, rendering their online activity vulnerable to tracking and monitoring. Users should regularly test their VPN connections to ensure they are secure and functioning properly.

Lastly, using VPN services can sometimes slow down internet connection speeds, especially when accessing websites or online services that are geographically distant. This can impact user experience and productivity, making it essential to choose a VPN provider with high-speed servers.

In conclusion, while VPN services offer important benefits for online security and privacy, it is crucial for users to be aware of the potential risks involved. By selecting a reputable VPN provider, practicing secure online habits, and staying informed about the latest cybersecurity threats, users can mitigate these risks and enjoy a safer online experience.

Alternatives to VPNs

As concerns about online privacy and security continue to grow, many people are turning to alternatives to traditional Virtual Private Networks (VPNs) to safeguard their internet activity. Here are some noteworthy alternatives:

Proxy Servers: Proxy servers act as intermediaries between a user's device and the internet. They can help mask the user's IP address and provide some level of anonymity. However, they may not offer the same level of encryption and security as VPNs.

Tor (The Onion Router): Tor is a decentralized network that routes internet traffic through a series of volunteer-operated servers to conceal a user's location and usage from anyone conducting network surveillance or traffic analysis. It's highly secure but can be slower than VPNs due to the multiple layers of encryption.

SSH Tunnels: Secure Shell (SSH) tunnels create a secure connection between a user's device and a remote server, encrypting the data transmitted between them. While primarily used for secure remote access to servers, SSH tunnels can also be utilized to bypass censorship and protect privacy.

Decentralized VPNs (dVPNs): Unlike traditional VPNs that rely on centralized servers, decentralized VPNs operate on a peer-to-peer network, allowing users to share their internet connection with others in exchange for using theirs. This distributed model offers enhanced privacy and security by eliminating single points of failure.

Proxychains: Proxychains is a tool that allows users to route their internet traffic through multiple proxy servers, enhancing anonymity and circumventing censorship. It can be used in conjunction with other privacy-enhancing technologies for added security.

While VPNs remain a popular choice for securing internet connections, exploring these alternatives can provide additional options for protecting online privacy and anonymity. It's essential to evaluate each solution's strengths and weaknesses to determine which best suits your specific needs and preferences.

Privacy Concerns with VPNs

Privacy concerns with VPNs have been a topic of discussion as more people turn to virtual private networks to protect their online activities. While VPNs can enhance security by encrypting internet traffic and providing anonymity, there are potential risks users should be aware of.

One major concern is the logging practices of VPN providers. Some VPN services may keep logs of users' online activities, potentially compromising their privacy. It's important to choose a reputable VPN provider that has a strict no-logging policy to ensure that your online behavior remains private.

Another issue is the possibility of DNS leaks, where internet service providers can still see the websites users visit even when connected to a VPN. Users should ensure their VPN has built-in protection against DNS leaks to prevent this vulnerability.

Moreover, government surveillance and data retention laws vary across countries, leading to concerns about VPN companies being compelled to hand over user data. To mitigate this risk, users should select VPN providers based in countries with strong privacy laws and a track record of protecting user data.

Lastly, users should also be cautious of free VPN services, as they may monetize user data through advertisements or by selling it to third parties. Opting for a paid VPN service with a proven track record of respecting user privacy is recommended for those looking to prioritize data security.

In conclusion, while VPNs can offer enhanced privacy and security online, it's essential for users to be aware of potential privacy concerns and take necessary precautions to safeguard their data and online activities.

Legal Implications of VPN Usage

With the ever-increasing concerns about online privacy and security, the use of Virtual Private Networks (VPNs) has become more prevalent among internet users. While VPNs offer a heightened level of anonymity and protection while browsing the internet, it is essential to be aware of the legal implications that may arise from their usage.

One of the primary legal concerns associated with VPN usage is its potential to mask illegal activities. While VPNs encrypt users' internet traffic and hide their IP addresses, enabling them to bypass geo-restrictions and access censored content, this anonymity could also be exploited by individuals engaged in illegal activities such as hacking, copyright infringement, or online harassment.

Moreover, the legality of VPN usage varies from one country to another. While VPNs are legal in most countries, some governments impose restrictions on their use, particularly in authoritarian regimes where they are seen as a threat to state censorship and control. Users should familiarize themselves with the laws and regulations regarding VPN usage in their respective countries to avoid any potential legal ramifications.

Furthermore, some online services and websites have implemented measures to block VPN users from accessing their platforms to prevent fraudulent activities or breaches of their terms of service. Therefore, using a VPN to circumvent such restrictions may violate the website's terms and could lead to legal consequences.

In conclusion, while VPNs offer a range of benefits in terms of online privacy and security, users should exercise caution and stay informed about the legal implications of their usage. It is essential to use VPNs responsibly and in compliance with the laws of the jurisdiction in which one resides to avoid any legal troubles that may arise.

Security Risks Associated with VPNs

In the digital age, Virtual Private Networks (VPNs) have become a popular tool for protecting online privacy and security. While VPNs offer many benefits, it is essential to be aware of the potential security risks associated with their use.

One of the main security risks of using a VPN is the possibility of a data breach. If the VPN service provider experiences a security breach or if the VPN connection is not properly encrypted, sensitive information such as personal data, passwords, and browsing history could be exposed to cybercriminals.

Another security risk is the reliance on the VPN service provider. Users trust their chosen VPN provider to keep their data secure and private. However, not all VPN companies adhere to strict privacy policies, and some may log user activity or even sell user data to third parties.

Furthermore, using a VPN can give a false sense of security. While VPNs can encrypt internet traffic and mask IP addresses, they do not provide complete anonymity. Users may still be susceptible to phishing attacks, malware, and other online threats if they are not cautious.

It is crucial for VPN users to select a reputable VPN provider that offers robust encryption protocols, a no-logs policy, and a history of protecting user privacy. Additionally, practicing safe browsing habits and avoiding suspicious websites can help mitigate the security risks associated with VPNs.

In conclusion, while VPNs are valuable tools for enhancing online security and privacy, users must remain vigilant and informed about the potential security risks involved in using VPN services. By understanding these risks and taking necessary precautions, users can enjoy a safer and more secure online experience.

0 notes

Text

0 notes

Text

Proxying is an important skill or way if you working in infosec, you have to know about proxying, how to work proxies, and how to get your goal using proxies. ProxyChains is a simple and vastly used tool that helps you to hide yourself using proxies.

0 notes

Link

0 notes

Text

Use any Linux applications through a proxy (apt-get, wget etc)

Use any Linux applications through a proxy (apt-get, wget etc)

It’s pretty normal in many Organizations to use get servers to connect to Internet via a Proxy. In most cases it’s for updating apt-get or yum via proxy. However, quite often you might need to download packages directly using wget or curl and setting up apt-get or apt via proxy, wget via proxy, curl via proxy is a pain. What if you could simply setup a Proxy and just use any applications to use…

View On WordPress

0 notes

Photo

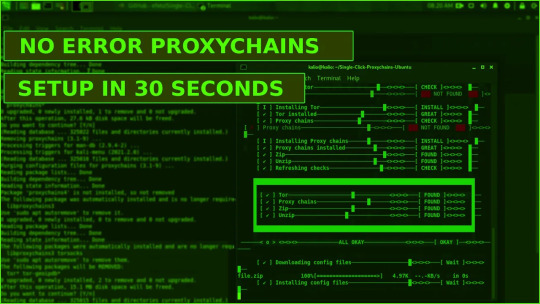

How To Setup Proxy chains In Kali Linux 2021 and 20.4 100% Errors Resolved #2 | Kali Linux Tutorial

How To Setup Proxy chains In Kali Linux 2021 and 20.4 100% NO ERROR #2. This video will help you to setup Proxy chains in Kali Linux 2021 and 20.4 which is 100% working for Kali Linux and Ubuntu.

I've received so many errors on the same thing, and I found that you were not able to install all the dependencies. Xterm terminal is one of them. If you don't have the Xterm terminal in your Kali Linux you may not be able to install the script.

Make sure you should install Xterm first after that try to run the script link given below.

https://github.com/efxtv/Single-Click-Proxychains-Ubuntu-KaliLinux.git

Dependency:

Xterm (it should be there, else you would not be able to install any kind of dependency) wget curl zip unzip proxychains tor update and upgrade

SCRIPTS https://github.com/efxtv/Single-Click-Proxychains-Ubuntu-KaliLinux

#proxychains#linuxtutorial#kalilinux#linux#linuxcommands#hacking#linuxadmin#tor#howto#EFX_Tv#linuxndroidlovers#linuxtraining#kalilinux2021

0 notes

Text

Navegar de forma anónima con Tor y ProxyChains

Navegar de forma anónima con Tor y ProxyChains en cualquier distribución linux. Hoy en día la privacidad es fundamental, y en muchas ocasiones nos vemos obligados a usar la red Tor. Es evidente que nada es infalible, así que nosotros vamos a navegar por Internet agregando a Tor, la herramienta ProxyChains. ¿Qué es ProxyChains? ProxyChains es una herramienta con la capacidad de conectarse a varios proxy a través de los protocolos HTTP(S), SOCKS4 y SOCKS5. Al usar la aplicación con Tor se dificulta enormemente la detección de nuestra ip real. Sus características principales, son: Permite encadenar diferentes proxies a la vez HTTP/S- SOCKS4 - SOCKS5. Puedes elegir la forma de encadenar los proxy: aleatorio (random), estricto (strict), dinámico (dynamic), round Robind. Tiene la capacidad de resolver las DNS (UDP) a través del proxy. Posibilidad de integrar el número de proxies encadenados que necesites (los que estén caídos se los salta). Proxychains trabaja con cualquier aplicación de cliente TCP, por ejemplo, nmap, telnet, etc. Admite casi todos los tipos de servidores, como: like squid, sendmail, etc. Las funciones de ProxyChain son variadas, puedes escanear de red, conectar por telnet o ssh para tareas oscuras, o simplemente puedes navegar por internet con tu navegador favorito. Nosotros no vamos a fomentar el black hack, así que en este articulo te voy a enseñar como navegar por la web con tu privacidad asegurada (o casi...).

Navegar de forma anónima con Tor y ProxyChains

Lo primero que debemos hacer es instalar Tor y ProxyChains. Las dos aplicaciones vienen de forma predeterminada en los repositorios casi todas las distribuciones linux. Instalar Tor y ProxyChains en Debian, Ubuntu, Linux Mint, y derivados sudo apt install tor proxychains Instalar Tor y ProxyChains en CentOS, RHEL, Fedora, y derivados yum install epel-release yum install tor proxychains ------------------------ dnf install epel-release dnf install tor proxychains Instalar Tor y ProxyChains en Arch Linux, Manjaro, y derivados pacman -S tor proxychains Instalar Tor y ProxyChains en OpenSuse zypper install tor proxychains Instalar Tor y ProxyChains en Gentoo emerge tor proxychains Instalar Tor y ProxyChains en FreeBSD pkg install tor proxychains No te olvides de iniciar Tor. service tor start

Configurar ProxyChains

Una vez instaladas las herramientas necesitamos configurar ProxyChains, y para ello vamos a editar el archivo "proxychains.conf". nano /etc/proxychains.conf Modo de encadenar los proxy Ejecuta la acción que te indico en las flechas del archivo de configuración. # proxychains.conf VER 3.1 # # HTTP, SOCKS4, SOCKS5 tunneling proxifier with DNS. # # The option below identifies how the ProxyList is treated. # only one option should be uncommented at time, # otherwise the last appearing option will be accepted # #dynamic_chain Read the full article

#ConfigurarProxyChains#consola#google.com#hidemy.name#iniciarTor#InstalarTor#instalarToryProxyChains#Navegardeformaanónima#NavegardeformaanónimaconTor#NavegarporInternet#proxygratis#ProxyChains#proxychains.conf#QuéesProxyChains#redTor#reiniciarTor#terminal#Tor#ToryProxyChains

1 note

·

View note

Link

#DeepWeb: #Tor and #Proxychaining tips... #Anonymity is an interesting protective weapon, whether inside or outside the computer network. In this post I’ll introduce two basic tips on this topic using #Tor and #Proxychains, so come on!

#Proxy#Proxychains#Tor#Anonymity#InfoTech#InfoTechNews#CYBER#cybersecurity#Proxychaining#deepweb#darkweb#darknet#tor#onion#infotechnews#ScriptsAndCodes#readtolearnmore

1 note

·

View note

Text

6 – Anonimato usando o Proxychains

6 – Anonimato usando o Proxychains

No post anterior eu prometi que o nmap seria o próximo tema; no entanto, me ocorreu que, a pior coisa que pode acontecer a qualquer hacker é ser detectado por um administrador de segurança, pelas tecnologias de segurança (IDS, firewall, etc), ou por um investigador forense.

Cada vez que enviamos um pacote para um alvo, esse pacote contém o nosso endereço IP no cabeçalho. Quando fazemos uma…

View On WordPress

#Anonimato#apt#cadeia de proxies#chain_len#computador decoy#Configurar o Proxychains#dynamic_chains#encadeamento aleatório#estados de porta Nmap#ftp#Hackers#High Anonymous#honeypot#Instalar o Nmap#Instalar Proxychains#Instalar TOR#listas de proxies#Localizar o Proxychains#nmap#Proxy#Proxychains#proxychains.conf#SSH#telnet#Testar o Proxychains#Tor#ubuntu#usando proxies#usando Tor#vnc

0 notes

Text

[Media] linWinPwn

linWinPwn Active Directory Vulnerability Scanner linWinPwn is a bash script that automates a number of Active Directory Enumeration and Vulnerability checks. The script uses a number of tools and serves as wrapper of them. Tools include: impacket, bloodhound, crackmapexec, ldapdomaindump, lsassy, smbmap, kerbrute, adidnsdump, certipy, silenthound, and others. https://github.com/lefayjey/linWinPwn #pentesting #redteam #ad #best

YouTubelinWinPwn - Active Directory Vulnerability ScannerlinWinPwn is a bash script that automates a number of Active Directory Enumeration and Vulnerability checks. The script uses a number of tools and serves as wrapper of them. Tools include: impacket, bloodhound, crackmapexec, ldapdomaindump, lsassy, smbmap, kerbrute, adidnsdump, certipy, silenthound, and others. linWinPwn is particularly useful when you have access to an Active Directory environment for a limited time only, and you wish to automate the enumeration process and collect evidence efficiently. In addition, linWinPwn can replace the use of enumeration tools on Windows in the aim of reducing the number of created artifacts (e.g., PowerShell commands, Windows Events, created files on disk), and bypassing certain Anti-Virus or EDRs. This can be achieved by performing remote dynamic port forwarding through the creation of an SSH tunnel from the Windows host (e.g., VDI machine or workstation or laptop) to a remote Linux machine (e.g., Pentest laptop or VPS), and running linWinPwn with proxychains. https://github.com/lefayjey/linWinPwn #pentesting #redteam #ad #cybersecurity #infosec

0 notes