#hackbar

Explore tagged Tumblr posts

Text

Browser Extensions for Bug Hunters

Hello everyone! Welcome to Pentestguy. In this article, we will see the browser extensions for bug hunters. Which makes tasks easy in a more efficient way. There are many browser extensions available for bug bounty hunters or pentesters but here we are discussing the top browser extensions which help bug hunters. DotGit: DotGit is a powerful extension that allows you to check if a website has…

View On WordPress

1 note

·

View note

Text

my housemate's coworker is reading six of crows for the first time and he thought matthias' name was hackbar for some reason. and she just got done telling me this and we have been hysterically laughing about it for like 15 straight minutes. we've gotta go get hackbar out of jail so we can do our heist. only hackbar knows his way around the ice court guys

#this might only be funny because i got less than 5 hours of sleep last night#but we have been giggling about it for so long#presumably he misread helvar???? he is dyslexic but#he mentioned the character to her and she was like. now who the fuck is hackbar😭#personal#mine#housemate tag

2 notes

·

View notes

Link

0 notes

Text

0 notes

Text

Not that much, because of pollution and climate changes. Since the salmon hunt doesn't ends like Moby Dick and Cpt. Hackbar, you can keep porsuing for him to seek your happiness.

Reaper: People always say "there's plenty of fish in the sea" ...yeah but I've got my eye fixed on that specific, emotionally distant salmon who has commitment issues

#incorrect quotes#undertale#undertale au#reapertale#reapertale au#reapertale sans#reaper sans#moby dick#climate change#water pollution#ocean temperatures#fishes#vavuskapakage

142 notes

·

View notes

Text

Biceps trainen is makkelijker dan je denkt!

Biceps trainen is veel makkelijker dan je denkt, veel mensen associëren biceps trainen met heel veel moeite, gezweet en heel veel pijn, dat hoeft helemaal niet zo te zijn, verder in deze blog lees je met welke oefeningen jij de grootste biceps krijgt. Biceps trainen is helemaal niet zo moeilijk!

(cc0:biceps trainen)

Verschillende manieren om je biceps te trainen!

Biceps trainen kan op verschillende manieren, je hebt de oefeningen zoals de Arnold Curl, Bicep Curl, Hackbar Biceps trainen, isolated Bicep Curl, Negative Barbell Curl en nog veel meer oefeningen. Om erachter te komen welke oefeningen bij jou passen is het belangrijk om te weten wat jouw doelen zijn op het gebied van biceps trainen. Het is belangrijk om te weten welk doel je wilt gaan behalen met het trainen van je biceps, wil je graag sterker worden, wil je meer volume in je armen of wil je meer definitie in je biceps?

(cc0:Biceps trainen)

Meer massa in je biceps, het kan!

Als je meer massa in je biceps wilt hebben dan is het handiger om juist isolatie oefeningen toe te passen bij je biceps. Met isolatie oefeningen bereik je het beste resultaat, de ‘’ isolation bicep curl’’ is daarvoor de geschikte oefening, hiermee isoleer je de spier volledig en laat je alleen je biceps het werk doen! Het is belangrijk voor je biceps dat er minimaal 1x per week wordt getraind met isolatie oefeningen, niet alleen voor je biceps maar voor je hele lichaam om zo je lichaam een boost te geven met het trainen.

Mocht je meer volume in je biceps willen dan is het handig om niet alleen Curl oefeningen te gaan doen. Biceps trainen kan op verschillende manieren, de traditionele manier met de dumbells kennen we allemaal wel zoals op de foto hierboven aangegeven, maar kennen we ook de Sidesplit Bicep Curl? Deze bicep oefening traint niet alleen je biceps horizontaal maar ook verticaal het zorgt ervoor dat je biceps ook over de breedte groeien en niet alleen over de lengte. Dit zorgt er voor dat je biceps er mooi, groot en egaal uit komen te zien waarmee jij alle aandacht steelt waar je ook bent, of het nou in de sportschool, op het terras of op school is, met zulke mooie biceps steel je altijd gegarandeerd de show!

Galaxy Strong helpt jou met het kweken van je biceps!

Wij van Galaxy Strong vinden dat de blogs en de informatie die op het internet staan verouderd zijn en niet up to date, wij willen daarom graag jou helpen bij het behalen van je doelen. Niet alleen met het biceps trainen maar met je volledige eet en lifestyle gewoonten. Sinds de coronacrisis is onze gezondheid en fitheid achteruit gegaan, dit komt voornamelijk door de disproportionele maatregelen die zijn getroffen door de overheid om het virus onder controle te krijgen.

Biceps trainen , voedingsschema’s en lifestyle tips vind je allemaal op de website van Galaxy Strong, samen worden we sterker en gezonder, samen krijgen wij corona onder controle! Maar het begint toch echt bij jezelf start vandaag nog met Biceps trainen met Galaxy Strong en geef een positieve wending aan je voedings- en trainingspatroon.

2 notes

·

View notes

Photo

Gesundheitsdaten sicher ... für 10 Minuten

Alles ist hackbar, manches auch sehr schnell

"Unsere Gesundheitsdaten sind sicher" betont der Gesundheitsminister immer wieder, wenn er uns die neuesten Errungenschaften seiner Telematik-Infrastruktur schmackhaft machen will. Egal ob es die wenigen Funktionen der teuren elektronischen Gesundheitskarte (eGK), des e-Rezepts, des elektronischen Gesundheitsdatenaustausches der Ärzte (KIM), der auf den 1.7.21 verschobenen elektronischen Patientenakte (ePA) oder der Corona-App handelt, immer wieder werden wir in einer Scheinsicherheit gewogen.

Brüchiges Backbone für alle diese Anwendungen ist die Telematik-Infrastruktur, betrieben durch die Gematik. Dazu wurden den Arztpraxen und Krankenhäuser als Zugang Kartenlesegeräte für den angeblich sicheren Zugang teilweise unter Sanktionsandrohung aufgezwungen.

Nun stehen sie überall, meist sind es Kartenterminals des Typs "Ingenico ORGA 6141 online". An ihnen melden sich die Ärzte in Krankenhäusern und Praxen an und mit ihnen werden auch die Karten der Patienten ausgelesen. Natürlich sind diese Geräte auf ihre Sicherheit geprüft und vom BSI zertifiziert. Die Zeitschrift ct wollte wissen, wie sicher man mit so einem Zertifikat ist und hat Wissenschaftler des Secure Mobile Networking Lab (SEEMOO) der TU Darmstadt die Beschreibungen von Hackern sowie zwei auf eBay erworbene Terminals zukommen lassen.

Die spannenden Einzelheiten des Hacks sind in ct 1.21 ab Seite 62 zu lesen ...

Fazit: Die Operation dauerte rund sieben Minuten. In weniger als 10 Minuten war das Gerät gehackt und die Leiterbahnen für den Anschluss z.B. "eines kleinen Arduino-ähnlichen Mikro-Rechner ESP8266 mit WLAN" frei. Solche "kosten rund fünf Euro und sind gerade mal 2x2 Zentimeter groß. Damit ließen sich nicht nur PINs abgreifen, sondern auch Kommandos injizieren, während die Originalkarte des Arztes im Gehäuse steckt".

So einfach hatten sich weder die SEEMOO Wissenschaftler noch die Redakteure der ct den Vorgang vorgestellt. Völlig unverständlich war ihnen z.B., dass "das BSI die Klappe unter dem Gerät nicht absichert. Zwei simple zusätzliche Siegel würden Angreifer vor weitere Probleme stellen und den unbemerkten Zugriff auf die innere Hardware erheblich erschweren". Aber auch dann wäre die Sicherheit fraglich, denn welche Arztpraxis prüft die Unversehrtheit solcher Siegel unter einem Gerät, das täglich hin- und herbewegt wird.

Nach diesem erschreckenden Ergebnis fragten die Redakteure in Krankenhäusern und Praxen nach, wie diese Terminals gesichert werden.

Sind sie in Mittagspausen und nach Feierabend unter Verschluss?

Welche Sicherheitsvorgaben werden den Beschäftigten gemacht?

Wurden die Beschäftigen über den Inhalt des Sicherheitshandbuchs aufgeklärt?

Wer haftet im Falle eines Missbrauchs?

Die Antworten waren sicher "vielfältig" ...

Mehr dazu in dem spannenden Artikel in der Zeitschrift ct 1.21 https://www.aktion-freiheitstattangst.org/de/articles/7558-20210225-gesundheitsdaten-sicher-fuer-10-minuten.htm

1 note

·

View note

Text

Wie installiere ich das Bitcoin 2 (BTC2) Core Wallet?

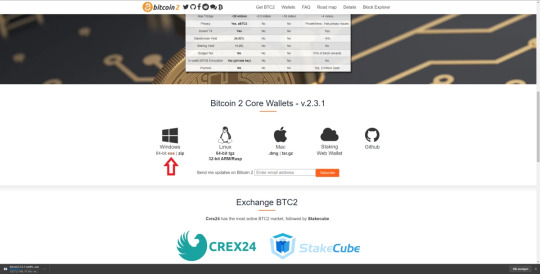

In dem Post zeige ich kurz, wie man das Bitcoin 2 Core Wallet für Windows installiert. Es gibt auch eine Mac und Linux Version, diese kann ich aber leider nicht vorführen. Die Installation sollte sich aber nicht groß unterscheiden. Das Interface sieht bei allen Versionen gleich aus! Eine Anleitung für den Raspberry Pi ist hier (auf Englisch) zu finden.

Schritt 1 — Download der .exe auf der offiziellen Website

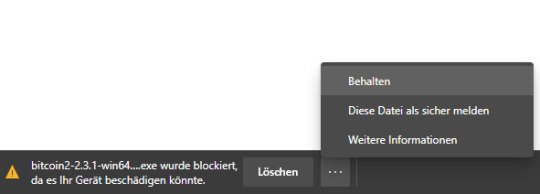

Der Download startet nun im Hintergrund. Falls Windows meckert und Bescheid gibt, dass die Datei das Gerät beschädigen könnte, muss “Behalten” ausgewählt werden. Diese Warnmeldung ist normal und dient nur als Vorsichtsmaßnahme, da Cryptoviren/Trojaner häufig zum heimlichen Minen auf den Rechnern verwendet werden. In unserem Fall kann dies aber getrost ignoriert werden, da es sich um eine offizielle Quelle handelt und wir wissen, was installiert wird. Je nach Browser muss dies mehrmals bestätigt werden.

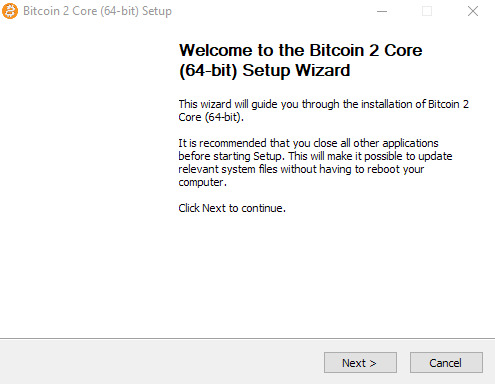

Schritt 2 — Installation des Wallets

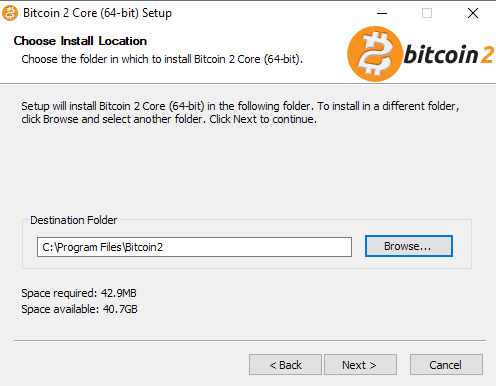

Nachdem wir nun mehrmals bestätigt haben, dass es sich um eine sichere Anwendung handelt und wir diese gerne installieren möchten, öffnet sich dieses Fenster:

Dort klicken wir auf “Next”.

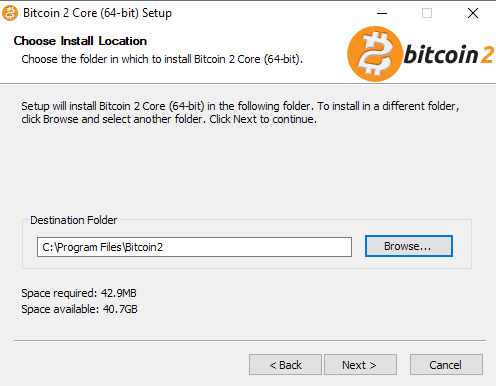

Nun müssen wir einen Installationspad auswählen. Standardmäßig ist dieser auf “C:\Program Files\Bitcoin2". Falls wir das Wallet auf einer anderen Festplatte installieren möchten, kann dies unter “Browse” getan werden. Für dieses Beispiel lassen wir es aber unter C: und klicken somit erneut auf “Next”.

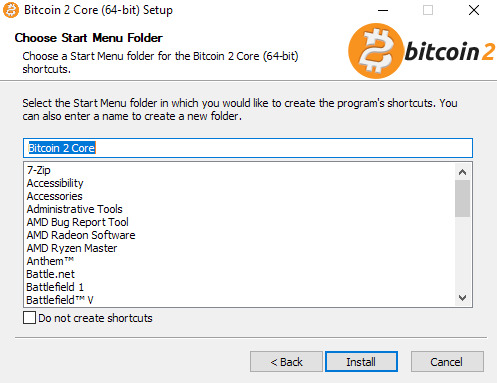

Nun kann noch ein Name für den Startmenü Ordner gewählt werden. Standardmäßig ist dieser auf “Bitcoin 2 Core” gesetzt. Dies lassen wir erneut so, kann aber bei Bedarf geändert werden. Somit fahren wir fort mit dem Klick auf “Install”.

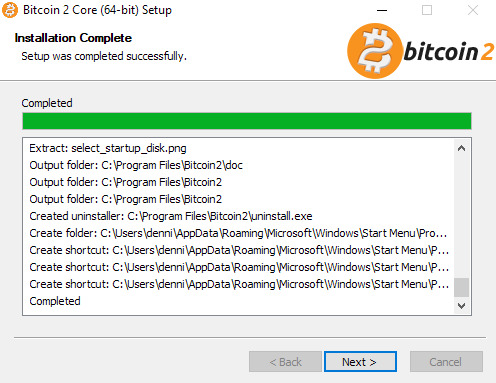

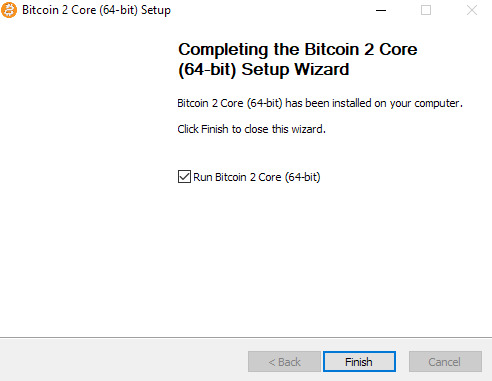

Nach einer kurzen Zeit ist die Installation abgeschlossen und wir fahren mit “Next” fort.

Wir wählen als letzten Schritt noch aus, ob das Wallet direkt gestartet werden soll und drücken auf “Finish”.

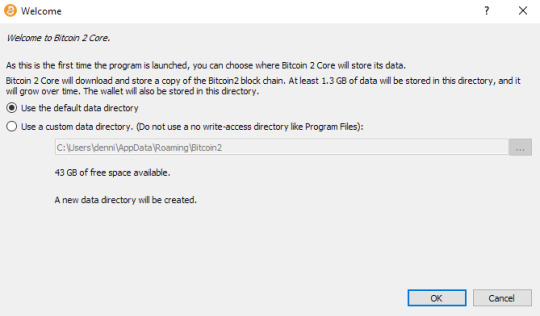

Nun muss noch ein Ordner angegeben werden in dem die tatsächlichen Daten des Wallets gelagert werden sollen. Dies lassen wir auf der “Use the default data directory” Einstellung, außer wir möchten die paar GB der Installation auslagern auf z.B. E und fahren mit “OK” fort. Nach der Bestätigung der Firewall Meldung startet das Wallet und wir gelangen zum nächsten Schritt.

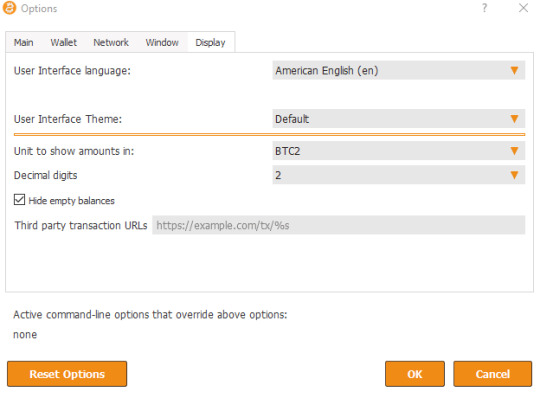

Schritt 2.1 — Die Sprache des Wallets auswählen

Die deutsche Übersetzung hängt noch etwas hinter her, somit würde ich generell die englische Version empfehlen. Falls euer Wallet bereits auf Englisch eingestellt ist, könnt ihr diesen Schritt überspringen. Falls nicht gehen wir auf “Einstellungen” -> “Konfiguration” und klicken auf “Display” und wählen “american english (en)” aus.

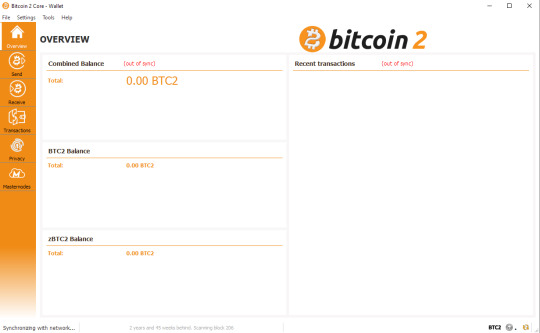

Schritt 3 —Das Synchronisieren und Verschlüsseln des Wallets

Nun fängt das Bitcoin 2 Wallet an, sich mit dem Netzwerk zu synchronisieren und lädt die Blockchain nach und nach herunter. Am unteren Rand kann man erkennen wie weit der Download ist. Je nach Festplatte und Internetgeschwindigkeit kann dieser Schritt mehrere Stunden dauern, muss aber auch nur einmal durchlaufen werden.

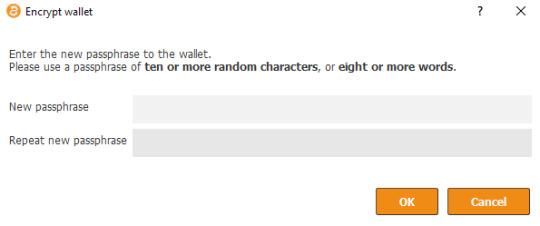

Nachdem die Synchronisation abgeschlossen ist, sollte das Wallet noch verschlüsselt werden. Um die höchste Sicherheit zu gewährleisten, sucht euch am besten ein kompliziertes Passwort aus und schreibt es euch auf! Ein Passwort kann man unter “Settings” -> “Encrypt Wallet…” setzen.

Nun tragt ihr das gewünschte Passwort ein und bestätigt mit “OK”. Jetzt muss das Wallet neu gestartet werden.

Schritt 4 — Sichern der wallet.dat Datei als Notfall-Backup

Nachdem nun ein Passwort gesetzt wurde, kann die Backup Datei auch nur noch mit diesem wiederhergestellt werden! Merkt euch deshalb gut, was ihr als Verschlüsselungspasswort gewählt habt. Falls nämlich z.B. eure Festplatte kaputt geht, ist dies die einzige Möglichkeit um all eure BTC2 zurück zu bekommen.

Unter “C:\Program Files\Bitcoin2” (bzw. eurem eigens gewählten Pfad) findet ihr nun die aktuelle wallet.dat. Diese am besten auf einen USB Stick ziehen und gut aufbewahren. Natürlich kann auch OneDrive,... als Backup genutzt werden. Dies wäre mir persönlich aber ein zu großes (hackbares) Risiko, was nicht wirklich sein muss. Zur Sicherheit empfiehlt sich außerdem auch noch den “backups” Ordner mit abzuspeichern, da eine wallet.dat durchaus auch mal beschädigt sein kann.

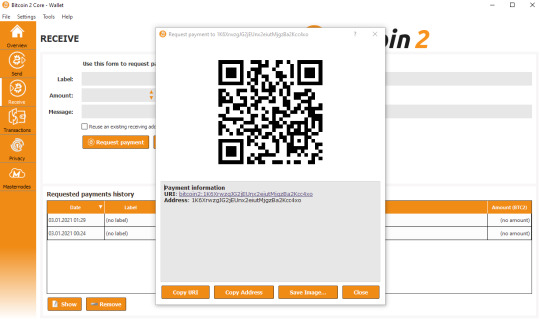

Schritt 5 — Erstellen einer BTC2 Adresse und Aktivieren von Staking

Hat man nun das Wallet fertig installiert, ein Passwort gesetzt und die wallet.dat Datei gesichert, kann man loslegen. Zuerst wird eine Adresse zum Empfangen von Bitcoin 2 benötigt. Diese erstellt man unter “Receive”. Unter “Label” kann noch der gewünschte Name für die Adresse gesetzt werden, z.B. Exchange und über “Request payment” wird diese endgültig erstellt. Diese Adresse gehört nun euch alleine und ist in der wallet.dat gespeichert.

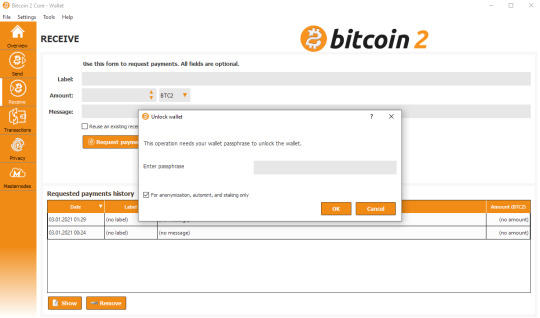

Nun könnt ihr eure Coins vom Exchange in euer eigenes Wallet transferieren. Sendet diese einfach an eure eben erstellte Adresse. Jetzt könnt ihr das Staking über “Settings” -> “Unlock Wallet” aktivieren. Setzt aus Sicherheitsgründen aber den Haken bei “For anonymization, automint, and staking only”, so wird das Wallet auch nur dafür entsperrt und es können keine Zahlungen ohne das Passwort gesendet werden.

Nach Eingabe des Passworts sollte im unteren Bildschirmrand das graue Pfeil Symbol Grün werden und euer Wallet beginnt zu staken. Dafür muss es 24/7 laufen und darf nicht geschlossen werden! Falls der Pfeil nicht Grün wird, hat euere Transaktion noch nicht genügend Bestätigungen. Wartet einfach noch etwas. Finito!

Wenn ihr euren PC neu startet oder das Wallet schließt, müsst ihr das Staken erst wieder aktivieren. Dafür einfach erneut das Wallet über “Settings” -> “Unlock Wallet” entsperren und den Haken setzen.

Das alles hört sich für dich interessant an, du möchtest mehr lernen oder hast eine Frage?

Tritt unserer Community bei! Drück einfach auf einen dieser Links :)

Die Bitcoin 2 Website,

der Discord Server,

die Twitter Seite,

die Reddit Seite,

die Facebook Seite,

die GitHub Seite,

und eine Erklärung, was Bitcoin 2 (BTC2) so alles kann.

Das Ende.

1 note

·

View note

Text

help me find hack hack cheats (to ios) Comet Crash™

Comet Crash™ hack

Apr 2, 2009; creators=Pelfast; - 8 mobile units with varying abilities. - 8 structures including weapons, factories and others with special purposes. - Intuitive and powerful UI for building and attacking. - Highly optimized for PS3™ with thousands of AI-controlled units; platforms=PlayStation 3; 190190715 b. Packetstorm Exploits LiteManager 4.5.0 Insecure File Permissions - LiteManager version 4.5.0 suffers from an insecure file permission vulnerability. ProShow Producer 9.0.3797 Unquoted Service Path - ProShow Producer version 9.0.3797 suffers from an unquoted service path vulnerability. Hacking the fx-CP400 - Part 2 (Exploring the Firmware) Posted on Jan 29, 2018 in blog (tags: reverse engineering ) After extracting the calculator's firmware from the updater in Part 1, we can get finally down to details and see what this device can actually do.

Hack with Metasploit - Exploitation, Hackmethod

Hacking the fx-CP400 - Part 2 (Exploring the Firmware. How to generate exploit Strategy genre Please help me find hack Comet crash test. Hackers recently targeted a vulnerability in Valve's Source Engine that allowed them to load malicious code into custom games in anything from CS:GO to Team Fortress 2, as reported by. How to generate exploit Strategy genre Please help me find hack Comet crash bandicoot. How to generate exploit Strategy genre Please help me find hack Comet crash du vol. How to generate exploit Strategy genre Please help me find hack Comet crash time.

How to generate exploit Strategy genre Please help me find hack Comet. HackBar - Chrome Web Store. How to generate exploit Strategy genre Please help me find hack Comet crash video. 4. Much more In-Game Events Epic Games shocked players with all the Cube in-game event towards the end of Season 6. Sure, we saw the comet crash, rocket launch, formation from the rift, and lightning strikes to make the cube before this, nevertheless it was its explosion over Loot Lake that blew players' minds. The Games that inspired Wagic. You are about to report the project "Test Project, Please Ignore" please tell us the reason. Send message Hello, I really like your project and I think I have skills to help you. Chrome Store Rating Click and edit any line Hack This Page Step 2: It's rated 4 stars. Step 3 After You're done! Before It's simple It's fun It's unique Step 1: Click on icon Creator Jordi Maylin, French front-end developer. Why I chose this extension How to use it.

How to generate exploit Strategy genre Please help me find hack Comet crash course. 34C3: Hacking Into A CPU's Microcode, Hackaday. Test Project, Please Ignore. Introduction. Hack This Site is a free training ground for users to test and expand their hacking skills. Our community is dedicated to facilitating an open learning environment by providing a series of hacking challenges, articles, resources, and discussion of the latest happenings in hacker culture. The Paranorms (Worm AU. Page 2, SpaceBattles Forums.

How to generate exploit Strategy genre Please help me find hack Comet crash avion.

Space Engineers

hack gire e ganhe Art Of War 3:RTS Strategy Game for xbox

gutakihi/d/Playstation%20HITMAN%26%238482%3b%202%20-%20Mumbai%20Pack%20hack%20online%20apk%202018

https://kumu.io/nintlessmilkreall/daddy-long-legs

Need for Speed™ Deluxe Bundle

http://diovernadi.tripod.com

1 note

·

View note

Text

LattePanda introduceert Sigma-'singleboardserver' met Raptor Lake-cpu

LattePanda introduceert zijn Sigma-singleboardcomputer. Deze sbc moet dienen als een 'hackbare' server voor thuisgebruik. De computer heeft een Raptor Lake-cpu, 16GB geheugen en een geïntegreerde Iris Xe-gpu. De Sigma komt beschikbaar vanaf 579 dollar. http://dlvr.it/Sn5sQv

0 notes

Text

Geheimnachrichten erstellen?

Passörter verschlüsseln oder sich gegenseitig geheime Nachrichten schicken. So geht's!

Python ist einfach eine coole Programmiersprache und hilft uns auch beie diesem Thema wiedereinmal hervorragend. Dabei kann es auch im Terminal eures PC's oder Chromebooks (Linux) oder einem anderen Computer ausgeführt werden. Dazu muss ledglich Python3 installiert werden. Oder man kann es auch nutzen auf einem Raspberry Pi Pico bzw. zwei dieser Microcontroller. In diesem Fall wären die Picos quasi eure geheimen Enigma Maschinen.

Das kann nicht nur ein lustiger Spaß sein, sonder auch eine echt hilfreiche Möglichkeit bspw. Texte zu verschlüsseln. So könntet Ihr damit Passwörter generieren um euch in Portalen anzumelden und könntet diese euch dennoch gut merken. Ein Codebeispiel, welches Ihr noch ggf. etwas anpassen müsst findet Ihr auf meiner GitHub Seite. Bitte bedenkt bei diesem Beispiel, dass es nur eine recht einfache Lösung ist. Je nach dem was Ihr verschüsseln wollt müsst Ihr die Latte höher hängen und euch noch etwas mehr Mühe geben, denn dann ist dieses Beispiel ggf. absolut nicht für eure Zwecke geeignet!

Python ist nicht nur aktuell die beliebteste Programmiersprache, sondern bietet sich in der leicht abgepeckten Micropython Version für den Raspberry Pi Pico oder den Raspberry Pi Pico W (inkl. WLAN Modul) an. Dabei kann oft Code der in Python geschrieben ist auch in Micropython laufen, muss aber ggf. hier und da durch die Installation spezieller Bibliotheken ergänzt werden.

Dies ist nur ein Beispiel für Verschlüsselung. Python bietet verschiedene Möglichkeiten dazu an. Dabei kann man ggf. sogar soweit gehen eine Verschlüsselungsmethode zu wählen, die eigentlich nicht mehr oder kaum hackbar ist.

Es gibt verschiedene Verschlüsselungsmethoden in Python, die beispielsweise zur Sicherung von Daten verwendet werden können. Beispiele sind:

Symmetrische Verschlüsselung: Diese Art von Verschlüsselung verwendet denselben Schlüssel zum Verschlüsseln und Entschlüsseln von Daten. Beispiele für symmetrische Verschlüsselung in Python sind AES (Advanced Encryption Standard) und DES (Data Encryption Standard).

Asymmetrische Verschlüsselung: Diese Art von Verschlüsselung verwendet zwei unterschiedliche Schlüssel, einen öffentlichen Schlüssel und einen geheimen Schlüssel. Der öffentliche Schlüssel wird verwendet, um Daten zu verschlüsseln, während der geheime Schlüssel zum Entschlüsseln der Daten verwendet wird. Beispiele für asymmetrische Verschlüsselung in Python sind RSA (Rivest-Shamir-Adleman) und Elliptic Curve Cryptography (ECC).

Hash-Funktionen: Diese Art von Verschlüsselung wird verwendet, um eine Zeichenfolge in eine feste Länge zu überführen, die als Hash-Wert bezeichnet wird. Hash-Funktionen können nicht rückgängig gemacht werden und werden häufig verwendet, um Passwörter zu sichern oder die Integrität von Daten zu überprüfen. Beispiele für Hash-Funktionen in Python sind SHA (Secure Hash Algorithm) und MD5 (Message Digest Algorithm 5).

Es ist wichtig zu beachten, dass keine dieser Verschlüsselungs- methoden absolut sicher ist und dass es immer möglich ist, dass sie von Hackern gebrochen werden können. Allerdings kann man es Hackern ziemlich schwer machen und wenn es zu komliziert wird könnte es für Häcker uninteressant werden, weil es zu lange dauern wird den Code zu knacken. Aus diesem Grund ist es wichtig, sichere und starke Passwörter zu verwenden und regelmäßig zu überprüfen, ob Ihre Verschlüsselung auf dem neuesten Stand ist.

0 notes

Text

Min hero tower of sages download

I have collected so many flash games and chosen some exciting and best games in that games and giving you the best games which i have loved so much, flash games are very small games by installing flash player you can play this games on PC or Laptop, these games support all type windows Operating Systems, these games extremely collect for children and who got interest to ply children games on PC. Train and collect over 100 minions as you fight to prove yourself in. It's very heavily used in some countries such as India, Sri Lanka, and Nepal. Min Hero - Tower of Sages, a free online Adventure game brought to you by Armor Games. Flash Games is a light game that requires less storage space than most games in the section PC games. Mini Hero Tower Of Sages is an ultra addicting pokemon styled game where you collect monsters and raise them Level up your monsters to gain more power Good luck Instructions Mouse controls everything Mini Hero Tower of Sages is an online adventure game developed by Toy Chest Games, and has been played 168520 times on. In the last 5 months Flash Games was downloaded for more than 200.000 times. About Walkthrough Controls Min Hero: Tower of Sages Action RPG Share 3,360 ratings 9. Over 98% of flash games from these archives are freeware applications and the rest are demo games. This application does not contain viruses or trojan horses or any code which can damage your OS and do not steal any data from your computer.

We add brand new games on a daily basis so you will rarely become bored at here, enjoy! On there isn't any annoying advertisement or POPUP.Download Flash Game - Min Hero: Tower of Sages - Share Flash Games is blog which contains thousands flash games. If you're ready to begin playing right now, just simply select your preferred game and click to relax and play. In order to play the game, you need to download and install. This is actually the best spot on the web to play games without cost! Thousands of options from the best developers around. Flash has been discontinued since January 2021 and is no longed supported by modern browsers. Play now for free this game 362999 free online games. Whatever game you are searching for, we've got it here. Game > Min-Hero - Tower of Sages (Adventure games). Try playing this Pokemon Game, wish you a good day and thank.

Hackbar: 1 - Toggle Health & Energy 2 - Money 3. Feel familiar casual video games with no downloads needed, solely connect and play, and don't be troubled, all of these games are absolutely free. Pokemon Min Hero: Tower of Sages this is a very interesting game, make sure you will love it. Play Min-Hero: Tower of Sages Online For FREE - Min-Hero: Tower of Sages Hack & game file updated. If you would like all the pleasure of a classic pc game without the download trouble, then you'll completely love playing games online. We now have more than 10,000 fun web games that you can play in your browser directly. Poki Games is definitely your number one resource of free online games which includes funny games, girl games, boy games, dress-up games, internet games, racing games, shooting games, RPG games, MMO games, and a lot more.

1 note

·

View note

Text

Bullet force 2 hacked

#Bullet force 2 hacked for free

#Bullet force 2 hacked how to

#Bullet force 2 hacked how to

It has a simple user interface that can be easily used. Our safety system and proxy connection make this Bullet Force hack online generator virtually undetectable. To make your account as secure as possible, it uses 128-bit SSL. Bullet Force Hack is easy to use thanks to its simple interface. Our hacks are constantly up-to-date and are compatible with all iOS and Android devices. You'll be able to dominate Bullet Force and conquer all challenges by having unlimited Gold Credits. This is why so many of the top players in the game use our tool. You will be confronted with the names of a bunch of video games for the Wii Heres How to Secure It Insert your SD card into your 3DS and power it on Cookie Clicker Hacked You play as a cute little alien creature with two antenna sticking out of its head You play as a cute little alien creature with two antenna sticking out of its head.

#Bullet force 2 hacked for free

This made me the most successful player in the game. Our Bullet Force Hack Online Cheat tool is available for free if you want to increase your chances of winning and take your game to another level. Bullet Force Cheat Tool is available for Android and iOS devices. You can only find working Bullet Force cheats online. You can also make in-application purchases looking for any game online or disconnected. However, to get the best out of it, you will need to have Gold Credits. This request is often made by unscrupulous people who make outrageous offers to get your gift vouchers. There are many sites that will guarantee you the latest gift vouchers. Our site has the most current Gift card giveaways. As of now, you will be able to get gift cards and charge cards from one of the top driving brands in the market. These generators work continuously and will generate a wide range of card codes. These card codes generators work brilliantly and follow credit and gift voucher rules. These credit and gift voucher subtleties can be used wherever you like to book any building, lodgings, or pay for nourishment. Rdp HackThats easy to check from your Control Panel under System > Remote Settings > Remote Desktop (under Windows 7, other operating systems vary). Instructions: Use mouse to turn the character, aim and shoot. It's up to you to eliminate all the guards of the laboratory. Your troop has discovered the position of a new enemy laboratory. don't forget to sub and as always peacei created this video with. Hackbar: Press 1 Toggle Health - 2 Toggle Ammo Game Information The second part of the 3D first person shooter Bullet Fury. These items often contain malware, viruses, or scams. Bullet Force is completely free to play. hey guys markus here and today i have a hacked when u fly all u have to do is keep jumping.

0 notes

Text

Took Admiral Hackbar on a jog (I am not responsible for the actual clouds in front of the sun)

#you can't even really blow sick clouds with a pax 2 because it's a whole herb vape#acelessthan3#gay stoner#running stoned#gay

5 notes

·

View notes

Text

Intruder combat training 2 cheats

#INTRUDER COMBAT TRAINING 2 CHEATS FREE#

You have to be silent and lethal so use the arrows to move through this obscure underground station and use the mouse to shoot all your enemies because if you wait too much or if you product a lot of noise, you are gonna be shoted by the enemies and you are gonna die in the worst way ever! Train a lot before you start doing the missions and this way you are gonna be used with the enemie's force. Cheats: Hackbar: Press 1 Toggle health - 2 Toggle ammo - 3 Toggle boost. Be quiet and do not ever be noisy because you shouldn't attract the attention of the enemies. You are gonna play an unusual role because you are gonna be an intruder in an undreground station of the enemie army and you have to kill all them soldiers. Complete the combat training in order to be part of the elite international special forces. Brutal firefights, missions and ragdoll physics await. This fantastic Game gives you the opportunity to prove that the intelligence is greater and more necessary in a combat than the bullets or the weight of the weapons. Hack Information: Keyhacks: Press 1 Toggle godmode - 2 Toggle ammo - 3 Toggle throwable ammo. Become the ultimate special forces operative in this fast-paced 2D shooter. All you have to do is play the game, and everything else for us to solve.

#INTRUDER COMBAT TRAINING 2 CHEATS FREE#

This is maybe one of the greatest shooting games you've ever played in your life, not only because of its great graphic but due to fact the it seems a lot with a famous shooting games, name Counter Strike. Free to play Intruder Combat Training 2X on Unblocked Games Zero.

0 notes

Text

Mutilate a doll 2 without flash

#Mutilate a doll 2 without flash for free#

#Mutilate a doll 2 without flash android#

#Mutilate a doll 2 without flash Offline#

#Mutilate a doll 2 without flash simulator#

80 Mutilate-a-Doll 2 All Features Unlocked. Kami juga punya banyak game lain yang mirip Mutilate a Doll 2! He is a ragdoll with the unusual movements. Powered by Create your own unique website with customizable templates. If you would like to advertise please visit or email, Money - Food & Mutagens - Get 10 items when buying instead of 1 on first purchase of new items - Radiation & Mutagens don't hurt your Rat "Hunger still does" - Food and Stimpacks give 100 energy and health - I think thats it :). The most funny and exciting game, you can use your own creativity to modify doll and many things. This is the second release of the popular Mutate the Lab Rat. Use injections, make new chemicals and implants and manage your staff to get the job done. Mutilate-a-Doll 2 is a virtual stressball physics sandbox about mutilating ragdolls in various ways using an overwhelming amount of items.

#Mutilate a doll 2 without flash android#

Unblocked flash games- mutilate a doll 2 Click here if you want to earn a few extra bucks a month doing nothing with the S'more Android app and support me. Play Drop Dead 2: Free Edition â From. Cheats: Keyhacks: Press Toggle Health - Toggle Armor - A. Mutilate A Doll 2 Without Flash Free Edition ÂĬheats: Hackbar: Press Money - Items - Remove fails. To make the video game much more interesting you can pick the enviroment you like, as an example moon surface or a desert. Klik untuk main game Mutilate a Doll 2 gratis! Mutilate-a-Doll 2 is a virtual stressball physics sandbox about mutilating ragdolls in various ways using an overwhelming amount of items. Play ⦠LOL switch to firefox, if you keep on pressing lock on off the rat would dance. It is the online activity.Īgain in this version you will mutate the Labrat into a monster. In this game you will have 1500 things to play. Mutilate a doll 2: Ragdoll está en los top más jugados. Mutilate-a-Doll 2: Destroy ragdolls in a seemingly endless amount of ways in this sandbox game. Use the technical interface to conduct fun experiments with your ragdoll. ¡Disfruta ya de este juegazo de Sangrientos! Description Play Mutilate-a-Doll 2 Hacked Unblocked by DailyHackedGames.

#Mutilate a doll 2 without flash simulator#

#MUTILATE A DOLL 2 WITHOUT FLASH SIMULATOR DEVELOPED BY#.

#Mutilate a doll 2 without flash for free#

#MUTILATE A DOLL 2 WITHOUT FLASH FOR FREE AND FIND#.

#MUTILATE A DOLL 2 WITHOUT FLASH FREE EDITION Â#.

All Discussions Screenshots Artwork Broadcasts Videos Workshop News Guides Reviews. Our objective is to create a different gaming experience for our users using pre-hacks. You must have searched the internet for the hacked games without luck.

#Mutilate a doll 2 without flash Offline#

If you want to play this game offline and without any browsers after December 2020, then download. Swf game file and use any Flash Player that runs. Mutilate a Doll 2 is a great ragdoll game. A highly customisable virtual stressball and physics sandbox about mutilating ragdolls in various ways using an overwhelming amount of items and other tools. Berserker red level 500, hi, if nobody can get it to work and is using google chrome browser. Check out "Mutilate A Doll 2" as well as locate them all! The opportunities of game are endless and alternatives to destroy a doll are massive. Description: Ragdoll Ninja Use the light sword to destroy all ragdolls. This is a funny physics game and you must avoid bombs, the game also end once the player slice them.

0 notes