#BleepingComputer

Explore tagged Tumblr posts

Text

गूगल ने प्ले स्टोर से हटाए 331 मालिशियस ऐप्स: वेपर ऑपरेशन से जुड़े थे, 6 करोड़ से ज्यादा डाउनलोड्स

Google removed 331 malicious apps from Play Store: अगर आपके स्मार्टफोन में कुछ खास ऐप्स इंस्टॉल हैं, तो आपकी सुरक्षा खतरे में हो सकती है। गूगल ने हाल ही में अपने प्ले स्टोर से 331 मालिशियस ऐप्स को हटा दिया है, जो फिशिंग कैंपेन और “वेपर ऑपरेशन” (Vapor Operation) का हिस्सा थे। इन ऐप्स ने चुनिंदा एंड्रॉयड वर्जन्स की सिक्योरिटी को बायपास करने की क्षमता रखी थी और इन्हें अब तक 6 करोड़ से ज्यादा बार…

#Ad Fraud#Android Security#AquaTracker#BeatWatch#BleepingComputer#ClickSave Downloader#cyber fraud#Data Theft#Google Play Store#IAS Threat Lab#Malicious Apps#Phishing Campaign#Scan Hawk#TranslateScan#Vapor Operation

0 notes

Text

[ Your SSN Might Have Been Leaked, Again ]

#wauln#league of legends#ssn#cybersecurity#data breach#privacy#fbi#usdod#vx-underground#have I been pwned#hacker#lawsuit#bleepingcomputer

0 notes

Text

4.3 Million People hit in massive healthcare data breach — full names, addresses and SSNs exposed online

If you have a health savings account (HSA) to pay for medical expenses, your personal information may have been exposed online in a massive data breach which affects 4.3 million people in the U.S. As reported by BleepingComputer, the HSA provider HealthEquity has disclosed that it suffered a data breach in which the personal information of millions of Americans was stolen by hackers. According…

0 notes

Text

Two Definitions of Zero Day Apparently

What is a “zero day vulnerability”? It’s a term that is frequently used in the vulnerability disclosure ecosystem. I have blogged on this topic frequently and reading some of this will give more history and context, so I won’t rehash everything. If you read one blog, make it “No One Will Burn A Zero Day On You” perhaps. At the top I say that the term zero day “refers to zero day vulnerabilities,…

View On WordPress

0 notes

Text

Hey, y'all, change your Steam passwords

46 notes

·

View notes

Quote

Steamの非公式データベースSteamDB によると、Steamにて無料配信されていた『PirateFi』なるゲームに、マルウェアが含まれていたという。同作はすでに配信停止済み。 マルウェアとは、英語のMalicious(悪意のある)とSoftwareを組み合わせた混成語で、ユーザーにとって有害な動作をさせる意図で作成されたソフトウェア/コードの総称だ。代表的なマルウェアとしては、ウイルスやトロイの木馬などが挙げられる。 『PirateFi』 今回マルウェアが含まれていたとみられる『PirateFi』は、海賊をテーマとするサバイバルゲームと標榜されていた。マルチプレイに対応し、拠点建設や戦闘要素なども用意されていたという。今年2月6日にベータ版として無料配信開始された。開発・配信を手がけるのはSeaworth Interactiveなるメーカーで、本作がSteamでの初配信タイトルだったようだ。 一方同作にはマルウェアが含まれていた可能性があるという。SteamDBのXアカウントは、『PirateFi』をプレイしたユーザーに向けてSteamのサポートチームが送信したとみられるメールを紹介。サポートチームによると、『PirateFi』の開発元のSteamアカウントはマルウェアが含まれている疑いのあるバージョン(ビルド)を、本作のアップデートとして配信したという。当該バージョンでプレイしたユーザーは、マルウェアに感染している恐れがあるとのこと。メールではユーザーに向けて、ウイルススキャンやOSのクリーンインストールなどを検討するように伝えられている。 なおオンラインセキュリティ企業SECUINFRA Falcon TeamのMarius Genheimer氏は、海外メディアBleepingComputerに向けて『PirateFi』を通して配布されたマルウェアをサンプルとして入手したと報告。同氏の分析によると本作に含まれていたのは、情報窃取を目的とするインフォスティーラー系のマルウェアVidarであったという。同マルウェアに感染��ると、ブラウザやメール、暗号通貨のウォレットに保存されている個人情報やCookieなどが窃取される恐れがあるとのこと。 本作のほかにも、Steamライブラリを通じたゲームのアップデートなどを悪用し、マルウェアが含まれたデータが配信される事例は存在。たとえば2023年には『Slay the Spire』向けの人気非公式Mod「Downfall」の開発元Table 9 Studioに対してセキュリティ侵害が発生。同スタジオのアカウントが一時的に乗っ取られ、マルウェアが混入されたアップデートが発生する事態となった(関連記事)。また同年には『Call of Duty: Modern Warfare 2(2009)』のマルチプレイロビーを通じて「ワーム」と呼ばれるマルウェアに感染したことが報告され、一時的にマルチプレイサーバーがオフラインとなっていた(関連記事)。 マルウェア入りアップデートが配信されないようにする対策として、Valveは2023年10月に、開発者がゲームをアップデートする際の「SMS認証」を必須化(関連記事)。攻撃者が開発元のアカウントを乗っ取った場合などに、SMS認証を掻い潜らなければマルウェア入りのアップデートを配信できないような対策がおこなわれた格好だ。 今回の『PirateFi』では、開発元であるSeaworth Interactiveが攻撃者によりアカウントを乗っ取られていたかどうかは不明。もしマルウェア入りアップデートが攻撃者の仕業であれば、何らかの方法でSMS認証を搔い潜ったということになる。なお『PirateFi』はそのまま配信停止となっており、また作品が無料で配信されていた状況を見るに、Seaworth Interactive自身が、マルウェア入りのアップデートの配信を目的に本作をリリースした可能性も考えられる。 Steamではデモ版を含め無料作品もさまざまリリースされている。ゲームのリリース時にはValveにより入念な審査がおこなわれる一方で、現状ではアップデートについて事前の審査はおこなわれないようだ。アップデート時に審査がないことは、不具合などに速やかな対応が可能なほか、特に早期アクセスのゲームなどで柔軟な開発が可能な側面もある。今後Valveがどのように対策を講じていくかも注目されるところだろう。

Steamにて「マルウェア入り無料ゲーム」が配信されていたとの報道。アプデでマルウェアを流す、悪質な手口 - AUTOMATON

6 notes

·

View notes

Note

Please elaborate about your Discord post! What changes are coming? Should we be worried?

You can read about the big changes here:

Now, you might be thinking "but this is for links!"

But you have to think about this:

I make a server. I create a channel/forum and people post files on this channel/forum. There's multiple servers for games where people post the files for mods on it, with ONLY that upload as a means to get that mod. This is a real thing that happens.

Some of these files are posted by people who leave these communities. They have no chance to back up their creations if they hadn't done so already, unless you somehow get to do that.

Let's say that such a server gets a bunch of mods, but I decide I no longer want to run it. I can't find or neglect to look for a replacement administrator, so I decide to close up shop. I could close it immediately, give people time-a week, a month, a day-and then close it.

Those uploads are no longer accessible.

Do you understand now why the API change is just a straw that broke the camel's back?

21 notes

·

View notes

Link

via

9 notes

·

View notes

Text

An Interpol-led law enforcement action in 26 countries disrupted infostealer operations, leading to takedowns of 20K+ malicious IPs and domains and 32 arrests (Bill Toulas/BleepingComputer)

Bill Toulas / BleepingComputer: An Interpol-led law enforcement action in 26 countries disrupted infostealer operations, leading to takedowns of 20K+ malicious IPs and domains and 32 arrests — An international law enforcement action codenamed “Operation Secure” targeted infostealer malware infrastructure … Continue reading An Interpol-led law enforcement action in 26 countries disrupted…

0 notes

Text

BleepingComputer: Microsoft June 2025 Patch Tuesday fixes exploited zero-day, 66 flaws

0 notes

Text

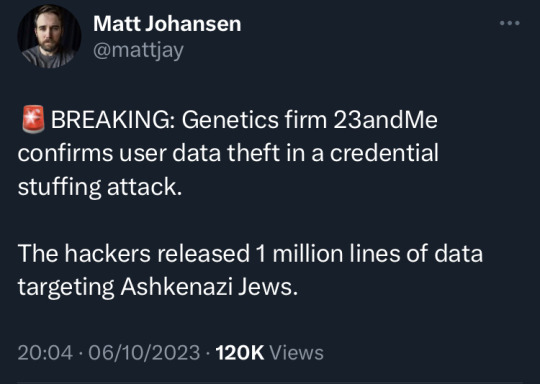

"Hello everyone, today I re-uploaded 1 million Ashkenazi database"

"On offer are DNA profiles of millions, ranging from the world's top business magnates to dynasties often whispered about in conspiracy theories."

source at bleepingcomputer

Jesus fucking Christ. Do not trust any of these fucking ancestry companies with your data.

#cw antisemitism#apparently the hacker was ''disappointed in the lack of interest about the leak'' so that's. mildly comforting?

18K notes

·

View notes

Text

外媒:深圳打印机厂商 Procolored(天生)官方驱动包含恶意程序,已盗取约 9.308 枚BTC

深潮 TechFlow 消息,5 月 19 日,据 BleepingComputer 报道,深圳打印机制造商 Procolored 官方软件被发现至少半年来携带远程访问木马和加密货币窃取器。 网络安全公司 G Data 研究人员发现,该公司至少 6 款打印机型号的配套软件中包含 XRedRAT 和 SnipVex 两种恶意程序。其中,SnipVex 能够感染 .EXE 文件并替换剪贴板中的比特币地址,其用于接收被盗加密货币的地址已收到约 9.308 枚BTC,按目前的汇率计算,价值近 100 万美元。

0 notes

Text

Google just fixed a high-severity Chrome flaw that can be used to take over your account — update right now

If you’ve been holding off on updating your browser, now is the time to do so as a new set of emergency security updates for Chrome include fixes for a high-severity vulnerability that can be used by hackers to take over your Google account. As reported by BleepingComputer, these new security updates patch a total of 4 flaws, though one is particularly worrying due to the fact that it has been…

0 notes

Quote

2025年5月23日、ドイツのスポーツ用品大手「アディダス(Adidas)」は、外部の第三者による不正アクセスによって、一部の顧客情報が流出したことを明らかにした。 発表によると、今回の情報流出はアディダスの委託先であるカスタマーサービスプロバイダーが不正アクセスを受けたことに起因している。 同社は事態を把握した直後から、影響の拡大を防ぐための対応を講じ、情報セキュリティの専門家と連携して調査を開始した。 アディダスは、「流出した情報には、パスワードやクレジット���ード情報などの決済関連データは含まれておらず、主に過去にカスタマーサービスに問い合わせを行った顧客の連絡先情報が対象となっている」と説明。 該当する可能性のある顧客への通知を進めており、関係当局や法執行機関にも法令に基づいて報告を行っている状況を報告している。 なお、影響を受けた委託先企業の名称、流出が発覚した時期、被害にあった人数、アディダス自身のシステムが侵害されたかなどの影響範囲については明らかにされていない。 アディダスは今回の事案に関し、「顧客のプライバシーと情報の安全を守ることに引き続き最大限の努力をしており、ご心配・ご不便をおかけしたことを深くお詫び申し上げる」とコメントしている。 米国のIT系メディア「BleepingComputer」が同社に詳細を問い合わせたところ、広報担当者は「金曜日の発表以降、追加の情報はない」と回答している。 なお、アディダスは2025年5月初旬にも、2024年以前にトルコおよび韓国のカスタマーサービスに問い合わせを行った顧客の情報が流出したことを別途報告しており、その際には名前、電子メールアドレス、電話番号、生年月日、住所などが含まれていた。 また、2018年6月には、同社の米国ウェブサイトを利用していた数百万人規模の顧客情報が不正アクセスにより流出していたことも記録されている。 この際には、連絡先情報やユーザー名、暗号化されたパスワードが対象となっている。 【参考記事】 https://www.adidas-group.com/en

アディダス、顧客情報流出か 数百万人規模の被害、過去にも - 株式会社アクト

2 notes

·

View notes

Text

Valve responds to Steam leak rumors: ‘this was not a breach of Steam systems’

A leak of old text messages sent to Steam customers with one-time codes for logins was “not a breach of Steam systems,” Valve says in a post published Wednesday. Valve’s response follows news that a hacker is allegedly in possession of 89 million user records and put them up for sale for $5,000, as BleepingComputer reports. BleepingComputer looked at 3,000 leaked files and found “historic SMS…

View On WordPress

0 notes

Text

Coinstats Breach: State-Sponsored Hackers to Blame for Stealing Funds From Approx. 1,600 User Accounts

Cryptocurrency portfolio management app CoinStats has disclosed a cyberattack believed to have been carried out by state-sponsored threat actors from North Korea who breached 1,590 user cryptocurrency wallets on the platform.

According to an announcement on X, this cyberattack, attributed to the notorious Lazarus Group, compromised approximately 1.3% of the wallets hosted by CoinStats.

The company also shared a list of impacted wallets, just short of 1,600. However, Bleeping Computer notes that the number of hacked accounts could be greater due to additional reports from users whose wallets were not mentioned in the initial list.

Coinstats recommended the immediate transfer of funds to an external wallet for affected users. The website and app have been temporarily offline for investigation and security enhancements.

As of June 24, the website and app are back online but with limited functionality “to ensure a smooth and stable experience.” Coinstats promises an update covering all the details of the incident as soon as possible.

What should Coinstats users do?

Follow CoinStats' recommendations regarding the secure transfer of funds “using your exported private key.”

Despite the lack of additional details on the hack, we recommend resetting your Coinstat password as a precaution and enabling 2FA.

Use official Coinstats channels for updates and news regarding the incident

Be wary of fraudulent refund schemes currently circulating online, as the company has not launched any official refund programs

“Scammers are already attempting to take advantage of the CoinStats breach by promoting fake refund programs in responses under the official announcement on X, using unverified accounts with typosquatting handles” BleepingComputer warned.

When unsure about an email, message or link, check it with Scamio on WhatsApp, Facebook Messenger, or a web browser for free! Copy/ paste a text or link, describe the situation, and upload the image or the QR code you want to verify. Scamio will analyze the data and tell you if anyone is trying to scam you. You can also help other crypto aficionados stay safe by sharing Scamio with them in France, Germany, Spain, Italy, Romania, Australia and the UK.

0 notes